Kako deluje šifriranje z javnim in zasebnim ključem (PGP)? Javna ključa pošiljatelja in prejemnika sta prosto dosegljiva. Ko želi pošiljatelj poslati šifrirano sporočilo prejemniku, vzame njegov javni ključ in z njim šifrira sporočilo. Prejemnik lahko dešifrira to sporočilo s svojim zasebnim ključem, ki ga pozna le sam. Če kdo prestreže sporočilo in ne pozna prejemnikovega zasebnega ključa, ga ne more prebirati, vidi pa polje »zadeva« in naslov, saj ta dva elementa nista šifrirana. Ima pa ta mehanizem eno slabost, ki jo lahko izkoristi napadalec. Pošiljatelj mora najprej pridobiti prejemnikov javni ključ, a če mu napadalec po metodi »mož v sredini« podtakne svoj javni ključ, namesto prejemnikovega, bo seveda lahko bral šifrirano sporočilo. Do prejemnikovega ključa lahko pridemo na dva načina: bodisi nam ga ta pošlje bodisi ga poiščete v javnih strežnikih, ki hranijo javne ključe. Dodatna prednost pa je, da lahko s svojim ključem sporočilo elektronsko podpišemo, tako da pošiljatelj ve, da je resnično prišel od nas.

PA POJDIMO OD ZAČETKA

Kako preprosto oziroma zapleteno je šifriranje pošte, smo preverili po korakih – od začetka pa do delujoče zadeve. Najprej smo v računalnik namestili poštni odjemalec Mozilla Thunderbird. Dobra lastnost nove različice je, da samodejno najde vse nastavite za Gmail, tako da je treba vpisati le naslov in geslo in v nekaj sekundah je vse nastavljeno in delujoče. Sledi nameščanje programa, ki bo v ozadju dejansko šifriral in dešifriral sporočila. Tega najdete na spletni strani www.gnupg.org/download/index.en.html. Stran je malce konfuzna, a ne obupajte. Pod razdelkom »BINARIES« najdite ustreznega za izbrani operacijski sistem. Sledi še nameščanje vtičnika Enigmail za Thunderbird s strani http://enigmail.mozdev.org/download/index.php.html, ki pa nima čarovnika za nameščanje. Izberite operacijski sistem in datoteko prenesite v poljubno mapo na disku. Odprite Thunderbird, nato izberite Orodja ter Razširitve in teme. Če ste vse naredili prav, boste v oknu »priporočen« videli vtičnik Enigmail, ki ga dodatke v Thunderbird.

V naslednjem koraku znotraj Thunderbirda nastavite vse potrebno. Naš predlog je, da ne nastavite šifriranja vseh sporočil, saj boste naredili kaos na strani prejemnikov, temveč se odločite za ročno izbiro šifriranja sporočila, ko ocenite, da je to potrebno. Čez nastavitve vas lepo pripelje čarovnik, znotraj njega pa boste oblikovali tudi svoj par 2048-bitnih ključev. Če želite, lahko javni ključ naložite v strežnik ključev, ki je privzet, in na varno shranite svoj zasebni ključ. Sledi igranje z možnostmi podpisovanja in šifriranja sporočil ter iskanje prijateljev, ki tudi uporabljajo ta varnostni sistem.

Morate pa pri odločitvi o uporabi šifriranja sporočil tehtati med varnostjo in udobnostjo. Šifrirano sporočilo bo vidno le v odjemalcu, kjer je nameščen program oziroma vtičnik, ne pa tudi na drugih prejemnih mestih. Google v Gmailu šifriranih sporočil ne indeksira, tako da ga ne morete najti s funkcijo iskanja, neberljiv pa je tudi njegov prikaz, če ga prebirate prek spletnega brskalnika. Načeloma je uporaba rešitev za šifriranje sporočil preprosta, a če hočete izvedeti podrobnosti, se želite naučiti še kaj več kot le osnove, hitro naletite na tehnično zahtevno pisanje, ki ga razumejo le varnostni strokovnjaki. To je morda tudi eden od razlogov, zakaj šifriranje sporočil uporablja manj uporabnikov.

ŠE NEKAJ O VARNOSTI

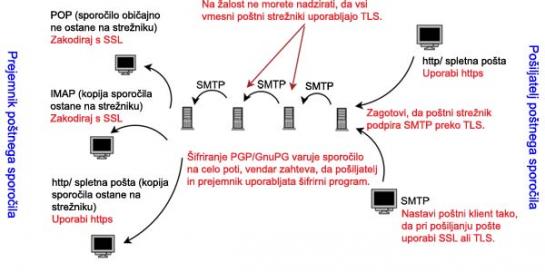

Tudi nekateri poštni strežniki omogočajo šifriranje. Ko pošljete poštno sporočilo, to potuje prek verige poštnih strežnikov SMTP, preden pride do prejemnika. V večini primerov sporočilo potuje med strežniki nešifrirano, obstaja pa standard, imenovan SMTP over TLS, ki omogoča prenašanje šifriranih sporočil med strežniki.

Veliko uporabnikov uporablja za prebiranje in pošiljanje pošte spletno storitev ali spletno pošto. Tu je način zaščite uporaba protokola https, vendar je odvisno od storitve, ali ga vključuje ali ne. Nekatere spletne pošte storitve vključujejo tudi zaščito »end-to-end«, spet druge pa https uporabljajo le za vstop v storitev, potem pa »preklopijo« na nezavarovan protokol http, če v nastavitvah ne nastavite, da želite uporabljati zgolj varen protokol.

Zanašanje na tuje poštne storitve, kar pomeni, da nimate lastnega poštnega strežnika, je lahko problematično zaradi tega, ker v tem primeru kopije sporočil ta hrani v svojem strežniku. Zato ni neumno, da imate poštni odjemalec nastavljen tako, da pri tem, ko prenese sporočilo v lokalni računalnik (ali drugo napravo s katero prebirate pošto), sočasno zahtevate izbris kopij sporočil v strežniku. Podobno velja tudi za spletne poštne storitve. Upoštevajte pa tudi to, da nekatere spletne storitve ne izbrišejo sporočil takoj, ko ste to naredili vi, ampak so lahko še dolgo v njegovem strežniku, čeprav uporabnik do njih nima dostopa, ker jih je »izbrisal«.

Kakšna je najboljša možna rešitev? Lasten poštni strežnik s šifriranim diskom (šifriranje podatkov, ki jih strežnik spravi na lasten disk) in sočasna uporaba rešitve »end-to-end«. V tem primeru je lahko poštna komunikacija dokaj varna.

Moj mikro, januar 2011 | Marjan Kodelja | Zoran Banovič