V preteklih številkah smo spoznali ClarkConnect v vlogah strežnikov v krajevnem omrežju in usmerjevalnika za dostop do interneta. Računalnik z nameščeno ClarkConnectovo distribucijo smo uporabili tudi v vlogi požarnega zidu in priljubljenih spletnih strežnikov ter spoznali, da postavitev teh ne zahteva posebnega truda. V tokratnem, zadnjem sestavku, ki smo ga namenili tej temi, pa si bomo ogledali še nekatere zanimivejše in naprednejše možnosti.

POSTREŽBA PODATKOV

ClarkConnect ponuja določene podatke o prometu prek usmerjevalnika že v svojem grafičnem vmesniku. Podatke o strojni in programski opremi ter trenutni zasedenosti sredstev dobimo tako, da v spletni brskalnik vnesemo https://IP_naslov_usmerjevalnika:81/admin/status.php (npr. https://192.168.200.100:81/admin/status.php). Bolj kot podatki o strojni opremi pa nas včasih zanimajo najrazličnejši statistični podatki. Za ta namen so razvijalci uporabili priljubljeno in brezplačno orodje MRTG (Multi Router Traffic Grapher), ki je bilo razvito z namenom spremljanja prometa na usmerjevalnikih, danes pa ga lahko uporabimo tudi za ustvarjanje drugih tipov statistik oziroma grafikonov. Pri meritvah uporablja MRTG dve vrednosti (Input, Output), podatke pa pridobiva MRTG prek agenta SNMP– pogoj je, da naprava podpira uporabo protokola SNMP (Simple Network Management Protocol). MRTG tipično zajema podatke vsakih pet minut, prikažejo pa se v obliki spletne strani z več grafikoni, ki jih prikaže za različne časovne intervale. Če so nastavljene vrednosti presežene, MRTG omogoča tudi pošiljanje ustreznih sporočil. Če si ogledamo uporabo MRTG-ja v ClarkConnectu, ugotovimo, da je narejen tako, kot smo tega tudi sicer vajeni. Po prijavi (https://IP_naslov_usmerjevalnika:81) najdemo pod področjem System Information možnost Statistics. Tu so na voljo podatki o vmesnikih (npr. eth1, ppp0), obremenitvi sistema, uporabi sistemskih virov ... Za vsakega od opazovanih parametrov dobimo štiri grafikone, ki kažejo določen časovni interval – dan (5-minutno povprečje), teden (30- minutno povprečje), mesec (2-urno povprečje) in leto (dnevno povprečje). Vrednosti v grafikonih so povprečne, zato so izpisane tudi minimalne in maksimalne vrednosti. Zelena barva označuje dohodne vrednosti, modra pa je uporabljena za odhodne.

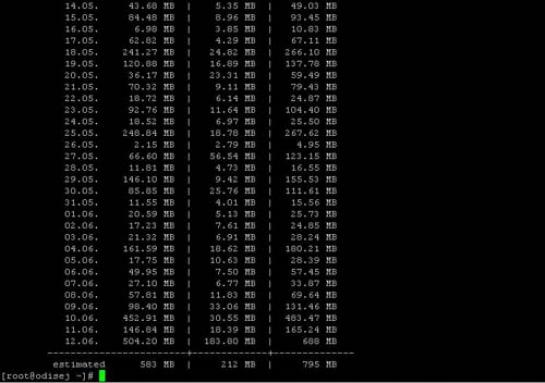

Natančen dostop do podatkov o vmesnikih dobimo tudi preko ukazne vrstice. Za na namen uporabimo ukaz vnstat. Ko zaženemo ukaz brez parametra, dobimo izpis povzetka prometa za ethernetni vmesnik (za današnji dan in včeraj). Če dodamo ukazu še –help, dobimo izpisane parametre, ki so nam na voljo. Podatke o prometu lahko dobimo izpisane po urah (vnstat –h), dnevih (vnstat –d) ali tednih (vnstat –w). Za upravljalca sistema bodo morda zanimive tudi največje vrednosti. S parametrom –t (vnstat –t) dobimo lestvico »top 10«. V ukazni vrstici lahko uporabimo tudi druge pripomočke, kot so iptraf (namestimo ga z apt-get install iptraf) tcpdum ....

Ko govorimo o najrazličnejših informacijah o sistemu, seveda ne moremo mimo sporočil, ki se zapišejo v dnevnike. Prek ukazne vrstice jih najdemo v različnih imenikih (npr. /var/log), ClarkConnect pa nam omogoča bližnjico prek možnosti System Information – Logs. Vse, kar moramo storiti, je, da izberemo datoteko, ki nas zanima. Ima pa takšna uporaba slabost, saj datoteki ne moremo slediti v realnem času, kot lahko to storimo v ukazni vrstici, na primer z ukazom pomočjo tail –f /var/log/messages.

NADZOR PROMETA

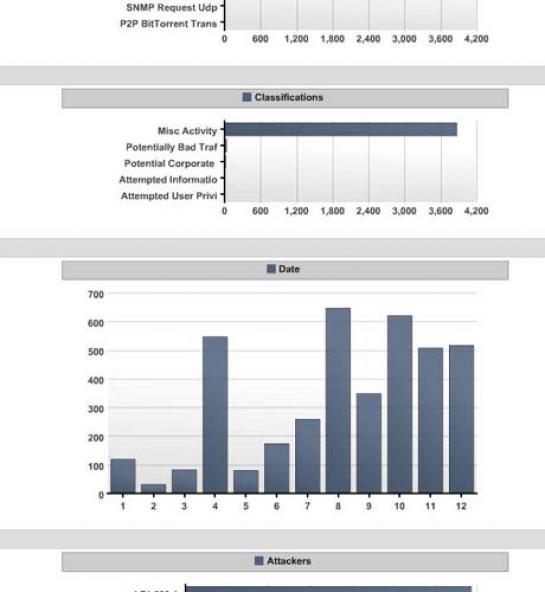

Konfiguracija požarnega zidu, kot smo jo spoznali v pretekli številki, pri marsikom verjetno ne bo edini poseg, ki bo zagotavljal ustrezno varnost. Pod menijema Network oziroma Security najdemo možnosti Intrusion Detection (Snort) oziroma Intrusion Prevention. V prvem primeru sistem poskrbi za zaznavo morebitnih zlonamernih dejavnosti (poskusi vdorov). Sistem preverja prek 1500 pravil nadzora. Uporabnik mora poskrbeti le za zagon storitve in izbor možnosti, ki jih ima na voljo (varnostna pravila – na primer zaznavanje vdorov prek spletnih brskalnikov). Edini slabosti sta, da je tovrstno opravilo procesorsko precej zahtevno (težava z res starimi računalniki), in da je zahtevana registracija uporabnika, kar omogoča redno osveževanje baze pravil. Še preprostejši za uporabo je modul za preprečevanje vdorov. V resnici gre za seznam IP-naslovov, ki jih želimo blokirati. Kot smo že iz dosedanjih primerov vajeni, imata oba modula tudi možnost izpisa poročil, med katerimi najdemo koristne informacije o poskusih vdorov in druga obvestila (npr. o protokolih), ki nam omogočajo ustrezno ukrepanje.

Z namenom ustreznega nadzora lahko namesto neposrednega dostopa do spleta vzpostavimo dostop prek proxy strežnika. V ta namen zaženemo storitev Web Proxy (System – Running services). Poleg aktiviranja storitve jo je treba še konfigurati. V našem primeru smo izvedli osnovno konfiguracijo brez uporabe dodatnih možnosti. Velikost medpomnilnika smo omejili na 500 MB, velikost posameznega objekta pa na 10 MB. Velikosti prenosa datotek s spleta nismo omejili, zato je parameter Maximum Download File Size določen na Unlimited. Pod načini delovanja smo onemogočili vse možnosti, saj se nismo odločili za avtentikacijo uporabnika ali uporabo različnih filtrov, kot so na primer filtri za vsebino. Seveda lahko določena skupina uporabnikov še vedno dostopa do spleta neposredno, medtem ko internetni promet druge skupine peljemo prek proxy strežnika. V katero skupino bo sodil posamezen uporabnik, lahko določimo v spletnem brskalniku.

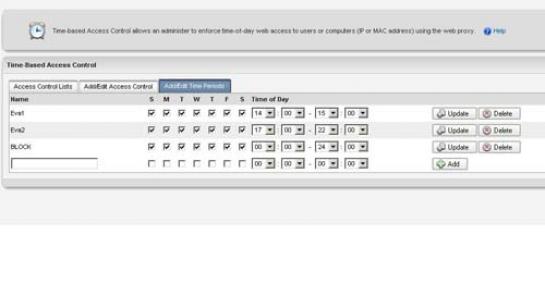

Proxy strežnik pa lahko koristno uporabimo tudi za uvedbo dodatne funkcionalnosti. Cenili jo bodo zlasti starši, ki morajo vedno znova opozarjati otroke na to, koliko časa naj preživijo v spletu. Marsikomu zgodba »samo še pet minut«, ki se poveča za nekaj velikostnih razredov in se po možnosti še večkrat ponovi, verjetno ne zveni prav tuje. Starši pogosto iz najrazličnejših razlogov tudi nismo ves čas prisotni, zato nenehen nadzor ni mogoč. Z namenom časovnega omejevanja uporabe lahko koristno uporabimo modul Access Control (Software – Proxy and Filtering), pravo ime modula pa je cc-squid-alc. Omenjeni modul omogoča časovno omejevanje prometa posameznim uporabnikom glede na IP- oziroma MAC-naslov. Za lažje razumevanje si oglejmo praktičen primer.

Najprej določimo časovna obdobja, ko uporabniku dovolimo dostop. Pravila lahko določimo za vsak dan v tednu in ure. Pri času velja omejitev, da ga lahko določimo na petnajst minut natančno. V našem primeru bomo vsak dan brez izjeme dovolili dva termina. Prvi bo od 13:00 do 14:30, drugi pa od 19. do 20. ure. Vsak termin moramo še poimenovati z ustreznim imenom. Zunaj navedenih terminov želimo uporabniku onemogočiti dostop do spleta, zato dodamo še eno pravilo, ki pa ga bomo uporabili za blokado prometa – to velja za vse dni v tednu od 0:00 do 24:00. Ko smo vse želene časovne termine določili (Time-Based Access Control – Add/Edit Time Periods), jim dodamo še pravilo. Za prva dva termina kot tip ACL definiramo Allow (promet bomo dovoljevali), za tretjega pa bomo izbrali Deny (prepoved prometa). Pri parametru Restriction moramo biti pazljivi, da izberemo pravilno vrednost, ki velja za pravice znotraj oziroma zunaj navedenega termina. Ker smo se odločili, da izvedemo časovni nadzor na podlagi IP-naslova, kot metodo izberemo IP-naslov in ga vnesemo v polje. Pri večjem številu IP-naslovov znotraj določene meje lahko vnesemo tudi meje naslovnega prostora tega območja. Izpis vseh definiranih pravil dobimo v meniju Access Control Lists. V tem meniju lahko izvedemo tudi morebitne začasne popravke. Tak način lahko uporabimo pri oddaljenem dostopu, ko otrok zaradi obveznosti potrebuje dostop do spleta zunaj določenih terminov.

Vse dejavnosti pa ne bodo dale želenega rezultata, če ne bomo v spletnem brskalniku zagotovili delovanje prek proxy strežnika. Zato v spletnem brskalniku v meniju za nastavitve povezav (npr. MS Internet Explorer / Orodja / Internetne možnosti / Povezave / Nastavitve lokalnega morežja (LAN) določimo nastavitve našega proxy strežnika. Kot IP-naslov določimo interni IP-naslov računalnika z distribucijo ClarkConnect. Za lokalne IP-naslove lahko omogočimo, da proxy strežnika ne uporabljajo (možnost Pri lokalnih naslovih zaobidi proxy strežnik), za vrata pa vnesemo vrednost 3128. Da bo nastavitev aktivirana, izvedemo ponovni zagon spletnega brskalnika.

BREZ GOVORA NE GRE

Paket ClarkConnect s svojimi možnostmi marsikoga prepriča, da ima strežnik ves čas vključen. Zato je kot nalašč, da ga uporabimo tudi v vlogi strežnika, ki bo zagotavljal možnost klicnega strežnika za prenos govora prek IP protokola (VoIP). Na tem področju je med najbolj priljubljenimi Asterisk, ki ga lahko namesti uporabnik sam. ClarkConnectovi razvijalci so v preteklih različicah vključili modul cc-freepbx, ki pa je »izpuhtel«. Po informacijah s spletnih strani naj bi se modul vrnil, do takrat pa si oglejmo, kako si lahko uporabniki pomagajo sami. Naložijo si lahko brezplačni (omejen na 5 uporabnikov!) modul IPlex. Namestitev izvedemo prek ukazne vrstice kot korenski uporabnik (root). V imeniku /etc/apt/sources.list.d naredimo novo datoteko z imenom vercom.list. V to datoteko vpišemo:

rpm ftp://iplex-lite:rickytic@apt.iplexconnect.com System iplex

Datoteko shranimo in izvedemo osvežitev z ukazom:

apt-get update

Zdaj lahko namestimo module IPlex-Webconfig in Zaptel z ukazom:

apt-get install iplex-webconfig zaptel-modules

Po prijavi v grafični vmesnik se nam pojavi nov meni – IPlex. IPlex temelji na Asterisku (www.asterisk.org), zato ga bodo uporabniki, ki jim Asterisk ni tuj, hitro obvladali. Desetim uporabnikom, ki jih omogoča brezplačna različica ClarkConnecta, lahko zdaj dodamo tudi podporo v prenosu govora preko protokola IP oziroma VoIP. Pri možnostih profila posameznega uporabnika (Account Manager – Users) se po namestitvi modula IPlex pojavi nova ikona PBX. Če želimo, lahko posameznemu uporabniku po IPlexovi namestitvi poleg drugih parametrov dodamo še interno telefonsko številko. Ko uporabniku dodamo klicno številko, povežemo to še z ustreznim telefonskim aparatom. To storimo v meniju Extensions oziroma Phones. V našem primeru smo interno številko namenili prijavi softphona X-Lite, drugo številko pa smo uporabili za ATA-adapter proizvajalca Grandstream. Prijava telefonskega aparata je izvedena nekoliko neposrečeno, saj namesto uporabniškega imena (npr. marko) uporabljamo ID-številko naprave oziroma parameter DeviceID. IPlex omogoča podporo naprav s podporo protokolom IAX2, SIP in ZAP.

Podobno kot pri Asterisku lahko tudi pri IPlexu konfiguriramo različne načine razporejanja dohodnih klicev, kot so samodejno posredovanje, čakalne vrste in drugo, pod menijem Call Destinations. Enako kot pri konkurenčnih grafičnih vmesnikih lahko tudi pri IPlexu dostopamo do vseh osnovnih in naprednejših možnosti, ki jih sistem ponuja (npr. govorna pošta). Verjetno bo največ težav povzročila možnost priklopa v telekomunikacijsko omrežje. Prvi razlog je razpoložljivost vmesniške kartice, drugi pa oživljanje te. V nasprotnem primeru povezava klicnega strežnika ni mogoča. Vseeno pa je lahko zanimiva tudi možnost prijave različnih uporabnikov (do 5!), ki lahko prek aplikacije softphone komunicirajo med seboj. Vse, kar morajo storiti, je namestiti softphone (npr. X-Lite) in vnesti podatke. Kot uporabniško ime vnesemo parameter Iddevice, za geslo pa parameter, ki smo ga vnesli za prijavo telefonskega aparata. Vnesemo še IP-naslov strežnika, ki je IP-naslov usmerjevalnika, in konfiguracija je končana.

POVEZOVANJE OD BLIZU IN DALEČ

Ker govorimo o naprednejši uporabi našega usmerjevalnika, se skoraj ne moremo izogniti podpori povezavam VPN (Virtual Private Network). ClarkConnect podpira v okolju grafičnega vmesnika povezovanje več omrežij med seboj oziroma povezovanje oddaljenega uporabnika do domačega omrežja. Zunaj grafičnega vmesnika lahko namestimo tudi podporo za OpenVPN (http://openvpn.net/) o katerem smo pred časom že pisali. Če se boste morda odločili za namestitev programa OpenVPN na ClarkConnect, je lahko v pomoč opis na strani www.fath.us/CCOpenVPN.html.

Pri povezovanju dveh omrežij je predvidena uporaba zbirke protokolov IPSec (Network / VPN / LAN-to-LAN), dostopu posameznika do krajevnega omrežja pa je namenjena uporaba protokola PPTP. Temeljni pogoj za VPN-povezave pa je, da imamo aktivirano storitev VPN – IPSec in/ali VPN – PPTP ter ustrezno konfiguriran požarni zid.

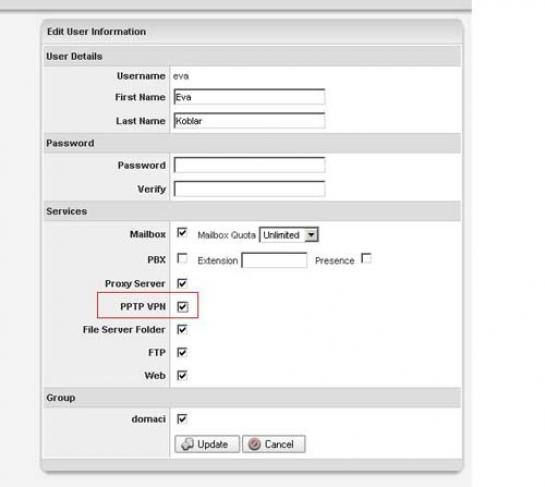

Večina domačih uporabnikov se bo verjetno odločila za uporabo oddaljenega dostopa do domačega omrežja, ki mu je je v ClarkConnectu namenjen PPTP (Point-to-Point Tunneling Protocol). Pred nadaljevanjem pa opozorilo: PPTP ne sodi med protokole v običajnem pomenu, saj se vsi podatki ne izmenjujejo v šifrirani obliki. Če se boste kljub vsemu odločili za uporabo PPTP-ja, je treba v sistemu najprej zagnati PPTP- strežnik in odpreti požarni zid (vrata 1723). Ker se med strežnikom in odjemalcem vzpostavi tunel, določimo še naslovni prostor, ki je rezerviran na obeh straneh tunela. Število lokalnih in oddaljenih IP-naslovov naj se ujema. Dodeljeni naslovi morajo biti znotraj naslovnega prostora, ki ga uporablja segment LAN (npr. 192.168.200.X), paziti pa moramo, da se naslovi, rezervirani za VPN-povezavo, ne prekrivajo z dodeljenimi naslovi v krajevnem omrežju oziroma naslovi, ki jih dodeljuje DHCP-strežnik. Na strani PPTP-strežnika lahko določimo tudi vrsto uporabljenega šifriranja. Žal pa določeni tipi mobilnih naprav ne morejo izkoristiti možnosti 128-bitnega šifriranja, ampak jo je v takšnem primeru treba »spustiti« na 40-bitno. Po osnovni konfiguraciji strežnika moramo podobno kot v dosedanjih primerih posameznemu uporabniku (oziroma uporabniškemu računu) dovoliti dostop preko VPN-a. Pri uporabniških storitvah omogočimo PPTP- dostop tako, da aktiviramo PPTP VPN. Za dostop do strežnika PPTP VPN moramo tudi na strani odjemalca izvesti potrebno konfiguracijo. Med omrežnimi nastavitvami določimo s čarovnikom novo vrsto povezave. Vnesemo javni IP-naslov strežnika oziroma njegovo ime. Po vnosu lahko izvedemo prijavo v VPN-strežnik z uporabniškim imenom in geslom. Pri morebitnih težavah pa lahko uporabite nasvete za posamezno okensko različico na spletni strani www.clarkconnect.com/docs/Modules_-_VPN_Server_-_PPTP.

Podobno lahko povezujemo tudi omrežja prek IPSec. Prednost takšnega načina je, da vzpostavljamo povezavo med dvema usmerjevalnikoma, zato namestitev posameznih VPN-odjemalcev ni potrebna. Druga prednost je, da poteka promet med usmerjevalnikoma preko tunela IPSec transparentno, zato niso potrebni posebni posegi na ravni požarnega zidu oziroma preusmerjanja posameznih vrat (port forwarding). Vzpostavitev tunela IPSec je vezana na določene licenčne omejitve, zato si le na hitro oglejmo, kako konfiguriramo tunel IPSec. V meniju za IPSec VPN izberemo možnost Create (Manual VPN Connection) in vnesemo osnovne parametre za VPN-povezavo. Polje Connection je poljubno in označuje ime naše VPN-povezave. Eno stran povezave določimo kot glavno (Headquaters), drugo pa kot oddaljeno (Satellite). V prvo vrstico vsake lokacije vnesemo IP-naslov, ki mu sledi privzeti prehod, v zadnjo vrstico pa vnesemo IP-naslov omrežja, ki je na tej lokaciji skupaj s pripadajočo masko. Sledi še vnos ključa, ki ga vnesemo v polje Shared Secret in mora biti na obeh straneh ustvarjene VPN-povezave enak. Pri morebitnih težavah pri vzpostavitvi tunela IPSec moramo preveriti, ali je požarni zid konfiguriran tako, da prepušča promet IPSec, in ali morda naš dostop do spleta ni izveden prek NAT-naslova (naslov WAN-vmesnika se začne z 10, 172 ali 192).

ZA KONEC

Osebni računalnik lahko s ClarkConnectom spremenimo v zmogljiv strežnik v krajevnem omrežju ali internetni prehod z dodatnimi možnostmi. Večino ponujenih funkcionalnosti lahko porabnik naredi tudi s katero od brezplačnih distribucij, vendar mora v tem primeru za integracijo na primerljivi ravni vložiti kar nekaj časa in energije. ClarkConnect je tudi uporaben pripomoček, saj lahko z njim hitro vzpostavimo osnovne konfiguracije (ki delujejo), te pa lahko uporabimo v morebitnih lastnih rešitvah.

Zanimivosti in nasveti

• Pri komercialni omrežni opremi nižjega cenovnega razreda se proizvajalci usmerjajo predvsem na funkcionalnosti. Najrazličnejša poročila in statistični podatki za tovrstne izdelke pa so običajno domena dodatne programske opreme. Posledica tega je, da večina uporabnikov o svojem sistemu nima informacij, ki bi mu olajšale delo in omogočale optimiranje sistema.

• Ena od ClarkConnectovih možnosti je delovanje v vlogi proxy strežnika, ki omogoča lažji nadzor nad prometom. Tovrstni strežnik lahko nadgradimo tudi z možnostjo časovnega omejevanja dostopa do spleta, ki ga lahko definiramo do nivoja delovne postaje (MAC- oziroma IP-naslov).

• Star računalnik, ki je v vlogi strežnika »nv1-em«, je kot nalašč za vlogo klicnega strežnika. ClarkConnect lahko nadgradimo z modulom IPlex.

• Ko govorimo o rešitvi za zahtevnejše uporabnike, ne moremo brez podpore navideznemu zasebnemu omrežju – VPN (Virtual Private Network). S ClarkConnectom lahko omogočimo povezave OpenVPN (ni že dodana), PPTP ali IPSec.

Moj mikro, julij-avgust 2008 | Marko Koblar