Verjetno ste ravnokar pomislili: »Ja, kaj pa potem, če bo nekdo videl posnetke moje kamere?« Na obrazu zlobnega hekerja se je ravnokar razlegel nasmešek, saj mu IP-kamere ponujajo veliko več. Da ne bo pomote, tudi analogni sistemi so enako ranljivi, še zlasti v kombinaciji s priljubljenimi DVR-ji (digitalni videorekorder).

Tovrstni izdelki so namreč pravi strežniki, in ne zgolj kamere, kot vam je zatrdil prodajalec, ki je nedavno obiskal vaše podjetje. Na trgu so prisotni izdelki, ki imajo funkcionalnosti, kot so: telnet, HTTP, FTP, SSH …, zato bo napadalec prisotnost tovrstnih izdelkov odkril že z bežnim pregledom omrežja s skenerjem, kot je Nmap (http://nmap.org/).

Starting Nmap 3.95 ( http://www.insecure.org/nmap ) at 2008-03-24 13:07 Central Europe Standard Time

Interesting ports on 192.168.1.3:

(The 1664 ports scanned but not shown below are in state: closed)

PORT STATE SERVICE VERSION

21/tcp open ftp vsFTPd

23/tcp open telnet?

80/tcp open http?

2001/tcp open dc?

3001/tcp open

7000/tcp open telnet

Zgoraj so navedena zgolj tista za napadalca najprivlačnejša vrata (port), ki jim hekerji pravijo tudi »low hanging fruit«. Poleg zgoraj omenjenih je bilo na testirani kameri s tovarniškimi nastavitvami odprtih še sedem drugih vrat.

OSTANKI DUHOV

Ko sem proizvajalca vprašal za namen določenih vrat, sem bil zelo presenečen, ker nihče izmed inženirjev ni vedel, čemu sta na kameri odprti vrati 2001 in 3001 (TCP). Ugotovili smo, da so to ostanki prejšnjih modelov kamer, ki jih je proizvajalec preprosto pozabil izključiti. Še dobro, da stranke tega ne vedo.

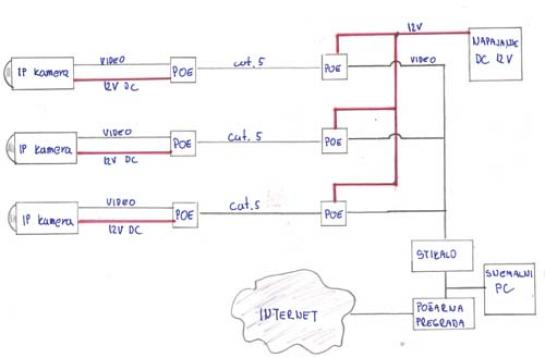

Tipično postavitev omrežja IP-kamer v kombinaciji z oddaljenim dostopom si lahko ogledate na naslednji sliki:

Sodobne IP-kamere se napajajo prek protokola PoE, kar pomeni, da do njih vodi zgolj omrežni kabel.

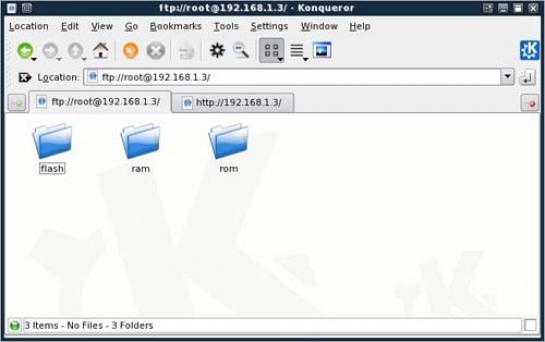

KAJ POČNE V KAMERI FTP?

Naslednji šok je bil, ko sem poskušal vzpostaviti povezavo v domnevni FTP-strežnik. Presenetljivo je anonimna povezava uspela brez težav in že sem si lahko ogledoval seznam imenikov in vsebino konfiguracijskih datotek kamere. Včasih se v konfiguracijskih datotekah najdejo uporabniška imena, gesla, IP-nastavitve, MAC- naslovi in še marsikaj zanimivega.

Zgornja slika prikazuje dostop do FTP-strežnika IP-kamere, pri čemer bi poudaril, da je FTP izredno »nevaren« protokol, saj se gesla pošiljajo prek omrežja kot golo besedilo (plain text), zaradi česar jih napadalec lahko brez težav prestreže.

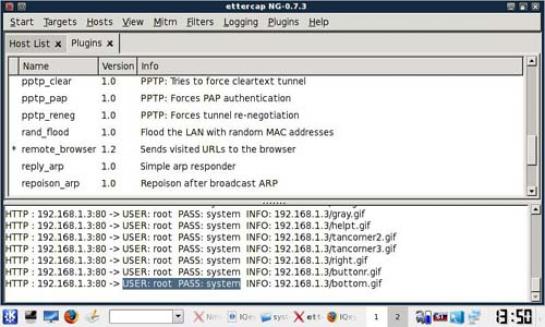

To se je v mojem primeru tudi zgodilo, za podvig pa sem uporabil klasično hekersko orodje, imenovano Ettercap (http://ettercap.sourceforge.net/), ki je med hekerji izredno priljubljeno, saj med drugim omogoča tudi napade »man in the middle«. Rezultat prestrezanja omrežnega prometa prikazuje naslednja slika.

Na zgornji sliki lahko vidite, da nam je uspelo prestreči uporabniško ime »root« in geslo »system«. Oba podatka smo prestregli med tem, ko je žrtev pregledovala videoposnetke, pri čemer se žrtev ni zavedala dejstva, da se z vsakim http-zahtevkom njenega brskalnika prek omrežja preneseta tudi uporabniško ime in geslo.

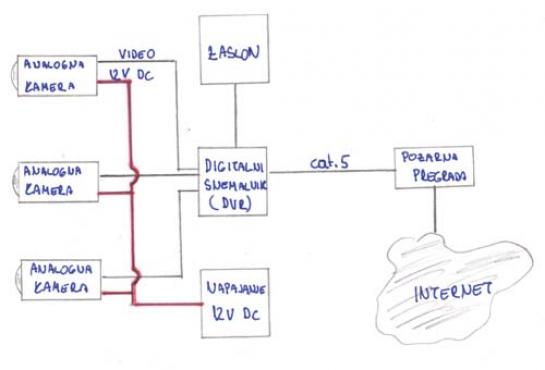

Klasičen primer, kako lahko neavtoriziran dostop do konfiguracijskih datotek kompromitira tudi omrežje klasičnih analognih kamer, je npr. DVR CCTV 3204. Omenjeni digitalni snemalnik vam namreč ob ogledu naslednjega URL (http:/IP_naslov_DVR/scripts/logfiles.tar.gz ) ponudi prenos konfiguracijskih datotek. V konfiguracijski datoteki config.dat bo nepridiprav lahko izbrskal naslednjo vsebino:

video=[

ip-1=[

address="10.50.10.247" Naslov IP-kamere

enabled=true

frameRate=2

hw="bi_soft_ipcamera_4"

ioCreator="ipcamera"

password="pass" Geslo

protocol="Axis"

record=true

userID="root" Uporabniško ime

Z dostopom do zgoraj navedenih podatkov je omrežje vaših analognih kamer kompromitirano in zabava se lahko začne. Oglejmo si še, kako je videti klasična postavitev analognega sistema kamer z oddaljenim dostopom.

HTTP

HTTP je poleg FTP-ja ravno tako neprimeren protokol, saj ne nazadnje govorimo o profesionalni varnostni kameri, ne pa o izdelku, namenjenem domačim uporabnikom za igranje računalniških iger.

Argument na strani proizvajalca je ta, da morajo biti varnostne kamere nameščene v ločenem delu omrežja. Pa sem jih vprašal, kaj se zgodi, ko nepridiprav kamero odklopi z omrežnega kabla in namesto nje priklopi prenosni računalnik? Hmmm, v tem primeru nepridiprav pridobi dostop do omrežja, v katerem so kamere, in s tem tisoč možnosti za nihovo zlorabo. Potem se oglasi eden izmed tistih bolj paranoičnih osebkov, ki mi reče, da so vsi omrežni priključki v njegovih omrežjih zaklenjeni na MAC-naslove, zato nepridipravu priklop v omrežje ne bi uspel.

Hmmm, težava je v tem, da imajo vse IP-kamere na zadnji strani napisan MAC-naslov omrežnega adapterja, zato bo nepridiprav zgolj prepisal podatke s kamere in se nato brez težav priklopil v omrežje. Spreminjanje MAC-naslova omrežne kartice obvlada že vsak otrok. Se sprašujete, zakaj imajo IP-kamere na zadnji strani napisan MAC-naslov? To je zaradi tega, da jih administrator ob njihovem nameščanju lažje najde v omrežju. Enako velja seveda tudi za kriminalce.

DoS IN KAKO ODPORNE SO IP-KAMERE?

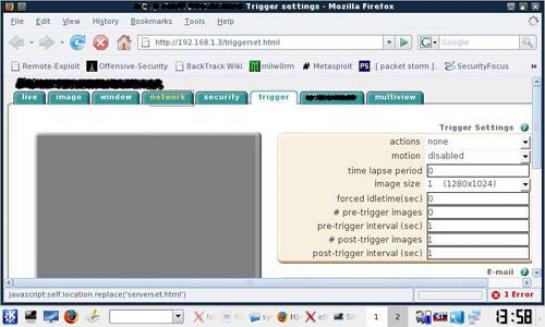

Trije primerki na testu so podlegli že ob skrajno amaterskih oblikah napadov DoS (Denial of Service). Ko smo kamero napadli tako, da smo na njenih 13 odprtih vrat vzpostavili nekaj polodprtih povezav, je slika preprosto izginila. Na naslednji sliki si lahko ogledate posledice klasičnega napada »SYN Flood«.

Slika bi se morala prikazovati v tistem sivem kvadratu. Stranki torej ostane samo še klic serviserja. Seveda se bo serviser prikazal že po nekaj minutah in vi ga boste veselo spustili v drobovje svojega omrežja. Edini problem je to, da človek, ki ste ga ravnokar spustili v podjetje, v bistvu niti ni serviser.

Med našim napadom smo istočasno merili odzivnost kamer in ugotovili, da se je ta z 0,4 ms povečala na 300 ms in več, dokler napadena kamera ni postala popolnoma neodzivna. Po prenehanju izvajanja napada DoS se je kamera ponovno zagnala in pri tem s svojega ROM pomnilnika ponovno odčitala sveži »firmware« (strojna programska oprema). Tukaj smo se vprašali, kaj pa če kamera ne bo odčitala pravega, temveč posebej prilagojenega? Možnost posodabljanja firmwara namreč obstaja in ravno tukaj je priložnost za razvoj črvov, ki bodo sposobni okužiti sodobne IP-kamere in tudi DVR- snemalnike.

TELNET KOT OKRAS

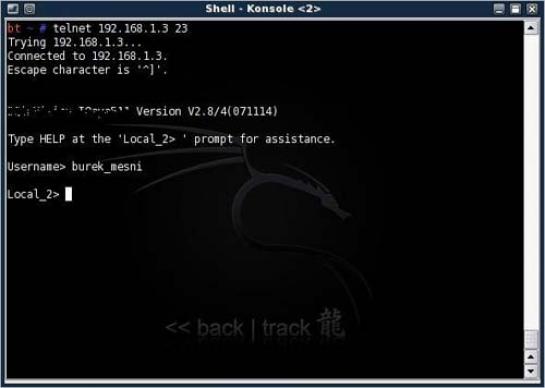

Uvodoma smo omenili, da je imela kamera na testu privzeto omogočen telnet. Kaj se je zgodilo, ko sem poskušal vzpostaviti povezavo, si oglejte na naslednji sliki.

Kamera ob prijavi sploh ni zahtevala gesla, temveč je bilo dovolj, da sem za uporabniško ime vnesel »burek_mesni« in dobil sem dostop do omrežnih orodij kamere, ki bi se jih razveselil vsak heker.

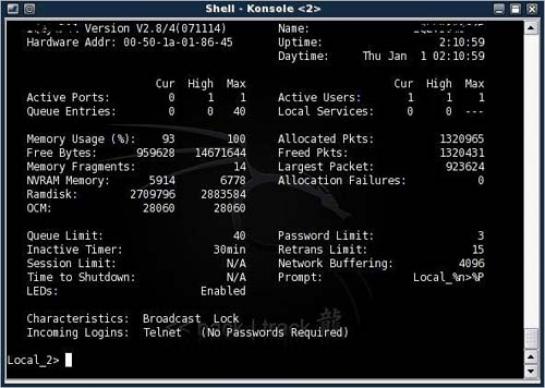

Med orodji so bili med drugim tudi: Netstat, Ping, Who, Finger in še nekaj specifičnih za proizvajalca. Z dostopom do omenjenih orodij dobi napadalec na pladnju celotno tarčino omrežje.

Slika prikazuje ukaz Netstat, izveden na IP-kameri, s čimer dobi napadalec vpogled v dogajanje na omrežju in trenutno vzpostavljene povezave. Med povezavami lahko napadalec med drugim odkrije IP-naslov računalnika, ki ga varnostnik uporablja za nadzor tovrstnih kamer.

Za konec naj omenim, da je zelo pomembno, kakšna je konfiguracija omrežja, v katerem so IP-kamere nameščene. Tudi ko bodo proizvajalci odpravili varnostne pomanjkljivosti, opisane v tem članku, bo še vedno prisotna možnost onemogočanja ključnih delov omrežja. Z napadom na ranljiv ali nepravilno konfiguriran usmerjevalnik ali stikalo lahko namreč ravno tako onemogočimo vrsto IP-sistemov.

Čas je, da se začnejo uporabniki IP-kamer in digitalnih DVR-jev zavedati pomena varnostnih testiranj omrežij (www.teamintell.com) v katera se tovrstni izdelki nameščajo. Ena sama »šlamparija« in kamera lahko v trenutku postane:

- skladišče prepovedanih vsebin (pedofilija, terorizem, vladne skrivnosti …);

- odskočna deska za napad na ključne sisteme v omrežju;

- gojišče virusov, trojancev in črvov (ste že slišali za protivirusni program, nameščen v kameri?);

- isto velja za vaše omrežne tiskalnike in večfunkcijske naprave, ki so …no, ja … »večfunkcijske«;

- prihajajo pa še klimatske naprave, brezprekinitvena napajanja, »pametna« stanovanja …

Za konec si poglejmo, kako je videti klasično razobličenje (defacement) IP-kamere. Mislim, da je slika dovolj zgovorna. Namesto besedila na sliki (Y0u 4r3 pwnd!!!!) bi lahko v slogu Jamesa Bonda po mili volji zamenjal tudi sliko kamere.

Moj mikro Maj 2008 | Tomaž Bratuša