V pretekli številki Mojega mikra smo spoznali, kaj je vohljač (sniffer) in osnovna načela njegove uporabe (način priklopa v omrežje, zagon programa). S predstavljenimi primeri smo spoznali, kako lahko preprosto pridobimo informacije o posameznih aplikacijah prek opazovanja prometa, ki ga te povzročijo v omrežju. Med programsko opremo, ki je na voljo, smo si ogledali program Wireshark, ki je zanimiv, ker je brezplačen, predvsem pa zaredi možnosti, ki jih ponuja. V tokratnem prispevku si bomo ogledali nekaj primerov, ki bodo v pomoč pri nadaljnjem učenju in razmišljanjih o morebitnih možnostih in posledicah.

ZAJEM PROMETA

Že v pretekli številki smo spoznali, da lahko zajem podatkovnega niza izvedemo v različnih delih omrežja. Od primerne postavitve mesta zajema je odvisno, ali bodo rezultati zajema takšni, kot jih potrebujemo. Za lažje razumevanje si oglejmo primer. Če želimo ugotoviti, kako deluje posamezna aplikacija (npr. tipa odjemalec-strežnik), je najlažje, da namestimo vohljača kar v enega od odjemalcev. Lahko bi ga namestili tudi v strežnik, s katerim se odjemalci povezujejo. Ne nazadnje bi lahko »prisluhnili« tudi podatkovnemu nizu, ki bi se priključil v podatkovno omrežje. V čem je razlika? Če bomo vohljača zagnali v eni od delovnih postaj, bomo z njim spremljali ves promet, ki je povezan z delovanjem delovne postaje (med drugim tudi z aplikacijo, ki jo opazujemo). Namestitev vohljača v strežnik vedno ni mogoča (npr. nimamo dostopa do strežnika), če pa je, bomo zajeli ves promet, povezan z delovanjem tega strežnika/ med drugim vse odjemalce, ki dostopajo do njega prek opazovane aplikacije). Pri priklopa prek omrežne opreme (zrcaljenje vrat – port mirroring), bomo zajeli ves promet prek opazovanega vmesnika (med drugimi promet, ki je povezan z opazovano aplikacijo).

Poleg želenega bomo pri zajemu vedno dobili tudi promet, ki ga ne želimo oziroma ne potrebujemo. Če že drugega ne, v omrežju se vedno pošiljajo različna sporočila, ki so nujna za delovanje omrežja. Glede na velikost omrežja oziroma količino opazovanega prometa v danem vmesniku se lahko informacije o zajetih paketih na zaslonu gibljejo precej hitro. Takšno gibanje v realnem času je lahko zelo hitro, zato je smiselno, da je način prikaza na zaslonu optimalen (npr. izpis DNS-imen namesto IP-naslovov – meni View/ Name Resolution/ Enable for Network Layer).

PRIKAZ NA ZASLONU

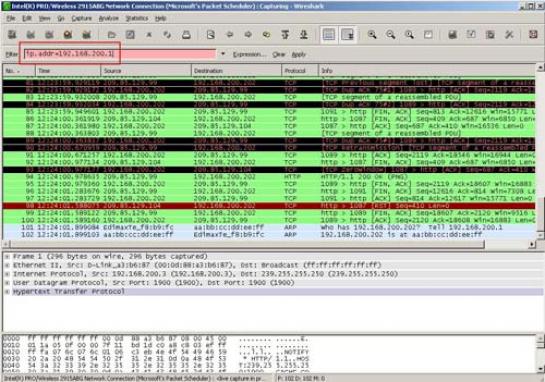

Ob zajemu bo največkrat preveč prometa, da bi lahko v miru sledili tistemu prometu, ki nas zanima. Če želimo simulirati določen dogodek, se lahko celo zgodi, da ga bomo spregledali, saj se promet – vrstica, ki nas zanima, hitro izbriše (seveda lahko zajem še vedno ustavimo in gremo nekaj korakov nazaj). V takšnem primeru je dobro uporabljati filtre, ki so zelo učinkovit pripomoček, seveda pa je pogoj, da jih znamo pravilno uporabljati. Filtri so neke vrste sito, ki na podlagi vnaprej definiranih pogojev izločijo promet, ki nas zanima. Izkušeni uporabniki lahko filtre ustvarijo neposredno. Če nas zanima promet z določenim IP-naslovov (recimo 192.168.200.1), lahko pred pričetkom zajemanja vnesemo v polje Filter ta zapis:

ip.addr == 192.168.200.1

Potrdimo ga z gumbom Apply. Ta vrstica pomeni, da bo Wireshark izpisal na zaslon le vrstice oziroma pakete, ki ustrezajo temu pogoju - da prihajajo ali so poslani na IP- naslov 192.168.200.1. Zapis lahko razširimo na več naslovov z uporabo logičnih izrazov (npr. logični ALI oziroma OR). Če bi bil drug želeni naslov 192.168.200.10, bi bil izraz, ki filtrira oba naslova, videti tako:

ip.addr == 192.168.100.1 or ip.addr == 192.168.100.10

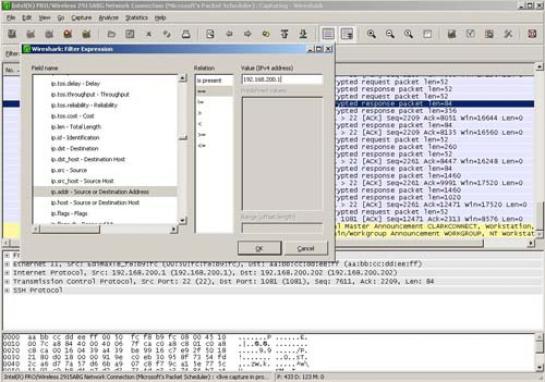

Med ročnim vpisom pogoja v polje Filter je to obarvano rdeče. Šele ko je enačba napisana popolnoma pravilno, se obarvanost polja spremeni v zeleno. Poskusimo poslati pakete ping na oba naslova. Videli bomo, da nam Wireshark še vedno izpisuje le promet z IP-naslovom 192.168.200.1. Naredili smo »napako«, ki se manj izkušenim pogosto dogaja. Po vnosu novega pogoja smo pozabili klikniti gumb Apply, zato je bil še vedno aktiven prvi filter. Če ne poznamo sintakse, si lahko pomagamo s klikom gumba Expression. Vidimo lahko, da ponuja Wireshark ogromno že pripravljenih filtrov. Poiščimo področje IP in razširimo možnosti s klikom znaka + ter izberimo ip.addr. Razlaga nam pove, da je to filter za izvorni ali ponorni IP-naslov, ki mu prilepimo vrednost logičnega izraza, ki je lahko:

== enak

!= različen (negacija od enak)

> večji kot

< manjši kot

> = večji ali enak

< = manjši ali enak

Če vnesemo v polje Value še IP-naslov (v našem primeru 192.168.200.1) in vnos potrdimo z OK, dobimo v polju Filter enak pogoj, kot smo ga na začetku vpisali ročno (ip.addr == 192.168.200.1). Glede na število možnih filtrov in različna področja, ki jih pokrivajo, se seveda oblike zapisov (sintakse) vseh filtrov ne bomo učili na pamet. Naučimo se le tistih, ki ji uporabljamo najpogosteje, za druge pa je le pomembno, da jih po potrebi znamo najti – ne pozabite pa, da lahko do istega cilja pridemo po različnih poteh. Za konec še sladkorček: v polje filter lahko vpišemo le ime protokola (npr. HTTP, SIP ... in ne pozabite na Apply).

TUDI PREVEČ NI DOBRO

Zajema podatkov z Wiresharkom smo se lotili z namenom pridobivanja natančnejših podatkov. Druga skrajnost je, da je podatkov preveč (kar je prav tako slabo), saj lahko zaradi velike količine podatkov pomembno informacija spregledamo. Odličen pripomoček, ki smo ga že spoznali, so filtri za prikaz. Uporabimo jih lahko v času zajemanja (filtre lahko spreminjamo med zajemom) ali pa na vzorcu že shranjenih podatkov. Ta način je uporaben za različna iskanja.

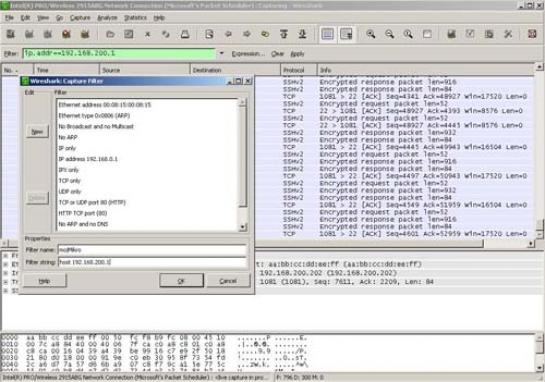

Wireshark pozna še eno vrsto filtrov. Do zdaj smo zajemali ves promet na določenem vmesniku, s prikaznimi filtri pa smo na zaslonu prikazovali le tisto kar nas je v nekem trenutku zanimalo. Drug način je filtriranje ob zajemu. To naredimo podobno kot pri zaslonskih filtrih. Ker želimo izločiti promet z IP-naslovom 192.168.200.1, bomo naredili nov filter z imenom mojMikro. To storimo s klikom možnosti Capture/ Capture Filters. V polje Filter name vpišemo ime filtra mojMikro, v polje Filter String pa izraz host 192.168.200.1, čemur sledita klika gumbov New in OK. Pri ponovnem odpiranju menija Capture Filters, imamo tudi nov filter mojMikro. Filter bomo aktivirali pred zagonom zajema s Capture/ Interfaces/ Options/ Capture Filters (izberemo naš filter mojMikro). V polje se samodejno vpiše že definiran filter – host 192.168.200.1. Zajem aktiviramo s klikom gumba Start. Wireshark bo zdaj zajemal le zanimiv promet z IP-naslovom 192.168.200.1.

Včasih smo kot upravitelj omrežja zaradi težav prisiljeni posredovati vzorce prometa tudi drugim. V tem primeru sta obe vrsti filtrov uporaben pripomoček za razvrščanje, kateri podatki smejo iz podjetja in kateri ne. Ko je rezultat zadovoljiv, le prikazane podatke shranimo (File/ Save As/ Display oziroma Selected Packages) ali izvozimo v besedilno datoteko (File/ Export).

NA (NE)VARNI STRANI

Presenečeni bi bili, če bi vedeli, da se razmeroma pogosto zgodi, da razvijalci/pisci razmeroma slabo poznajo svoje aplikacije v smislu omrežnega delovanja (zahtevana hitrost prenosa, največje kasnitve, protokoli, ki se uporabljajo pri komunikaciji ...). Zakaj so tovrstni podatki pomembni? S pravilno informacijo si lahko prihranimo precej sivih las, saj so lahko simptomi zelo različni (aplikacije ne deluje, deluje včasih...).

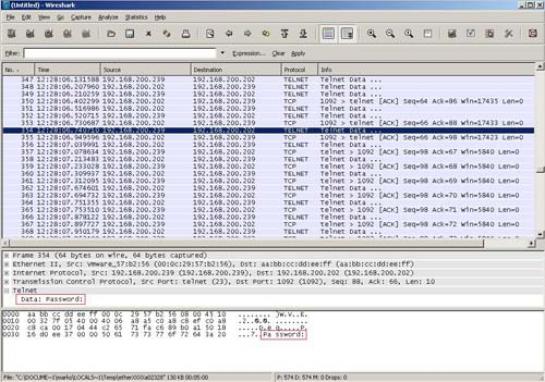

Oglejmo si preprost primer – Telnet. Recimo, da o njem ne vemo nič. Z odjemalcem se bomo povezali na Telnetov strežnik (IP-naslov 192.168.200.239) in prek Wiresharka zajeli promet. Za vajo lahko nastavimo še filter (npr. ip.addr == 192.168.200.239). Po postopku prijave vnesemo še nekaj ukazov (npr. ls, pwd ter cd, ), se odjavimo iz strežnika in pogledamo, kaj je ujel Wireshark.

Ugotovili smo, da Telnet uporablja TCP-vrata 23 (Source port: telnet (23)). V našem primeru lahko iz dela MAC-naslova ugotovimo, da gre za strežnik v virtualiziranem računalniku (Destination: Vmware_57:b2:56 (00:0c:29:57:b2:56)). Razvrstimo promet tako, da bo komunikacija po protokolu (klik oznake stolpca Protocol). Postavimo se na prvo vrstico, ki ima v polju Protocol zapis Telnet. V zgornjem oknu se počasi pomikajmo po vrsticah navzdol, v srednjem oknu pa povečajmo polje Telnet (klik znaka +). Ko v polju telnet najdemo napis ...login:, se za trenutek ustavimo. V paketih, ki sledijo, bo kot prosto berljivo besedilo preneseno in vidno uporabniško ime (vsak znak je viden dvakrat). Nato pride na vrsto še zapis Data: Password:, ki mu v prostem besedilu sledi geslo (vsak znak je viden enkrat). Potrebna mesta bi lahko našli tudi z iskanjem prek Wiresharka. Paketa bi našli s klikom možnosti Edit/ Find Packet/ Find by String, v polje pa vpišemo besedo login oziroma password. Če iskani paket ni pravi, lahko iščemo naprej (Ctrl+N) ali nazaj (Ctrl+B). S sledenjem seriji paketov lahko opazujemo v srednjem delu zaslona tudi komunikacijo med strežnikom in odjemalcem (ukazom oziroma zaslonskim izpisom).

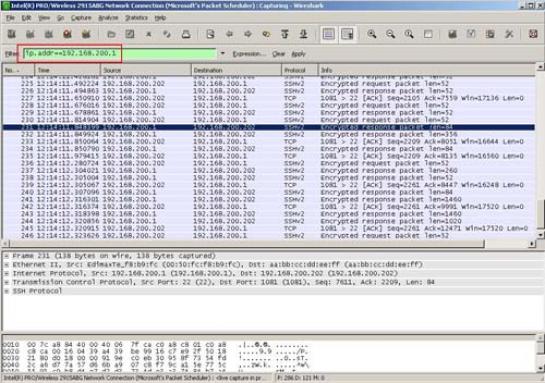

Ponovimo enak primer z uporab protokola SSH (Secure Shell). Kot vidimo, uporablja SSH druga vrata (Source port: ssh (22)). V tem primeru so to vrata 22. Pregled komunikacije da še precej drugih informcij. v strežnika je nameščen SSH-2.0-OpenSSH_5.1p1 Debian-3ubuntu1, do njega pa je dostopal uporabnik z operacijskim sistemom Windows prek SSH-odjemalca Putty (polje Protocol: SSH-2.0-PuTTY_Release_0.60\). Sledenje paketom pokaže, da tokrat uporabniško ime in geslo nista izpisana v »berljivi« obliki. Podobno primerjavo med varnejšimi in manj varnimi protokoli bi lahko videli tudi pri nekaterih drugih storitvah (npr. HTTP prek vrat 80 oziroma HTTPS preko vrat 443).

VRATA

Zaženimo v računalniku čim več različnih aplikacij, kot so odjemalec za elektronsko pošto, spletni brskalnik, SSH-odjemalec … . V tem primeru prepozna Wireshark komunikacije prek znanih vrat kot znane protokole (npr 22 = SSH, 23 = Telnet …), zato standardnim vratom prilepi znana imena posameznih servisov, druge pa pusti takšne, kot jih je prepoznal (npr. TCP, UDP, ICMP za ping …). Z vidika prehoda prek omrežja oziroma požarnih zidov so ti podatki pomembni. Če določena vrata niso omogočena, aplikacija prek požarnega zidu sploh ne bo delovala ali pa ne bo delovala pravilno (npr. določene funkcije programskega paketa ne delujejo).

Namesto brezglavega iskanja informacij po spletnih straneh v smislu, kaj moramo storiti, da bo aplikacija delovala, si lahko velikokrat pomagamo s tako imenovanim povratnim inženiringom (iz opazovanja delovanja sklepamo na zakonitosti, s katerimi bi lahko odziv nedvomno opisali). Seveda to ne pomeni, da pri kompleksnejših problemih ne po treba narediti nekaj »iteracij« in večkrat poskusiti (pri doseganju cilja gre največkrat za vprašanje časa, predvsem pa volje). Pogoj je, da čim natančneje simuliramo znane in možne dogodke in jih ustrezno analiziramo. Če dvomite, da vam bo uspelo, le misel: tudi Linux, ki »oponaša« UNIX, a ne vsebuje njegove kode, ni nastal v trenutku.

Wireshark ponuja še en bombonček, saj lahko posamezno zajeto vrstico pretvori v pravilo za različne vrste požarnih zidov (npr. za Cisco IOS, Ipptables, Windows firewall…). To storimo z Analyze/ Firewall ACL Rules. Za vsako vrstico (paket) lahko generiramo pravilo, ki tak paket na požarnem zidu dovoli ali prepove. S pregledom posameznih vrstic lahko razmeroma hitro sestavimo pravila za požarni zid in preizkusimo delovanje. Pri težavah promet znova analiziramo in preverimo morebitne razlike glede na prvotne nastavitve.

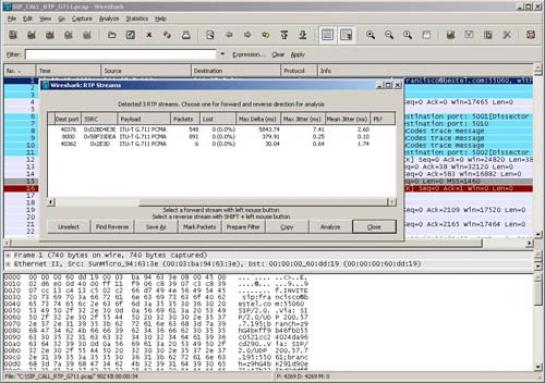

TUDI GOVOR

Če zajemamo prek Wiresharka promet, ki med drugim vsebuje prenos govora prek IP-protokola (VoIP/ Voice Over IP), moramo Wiresharku malo pomagati. Prisotnost VoIP-a lahko ugotovimo na podlagi signalizacije – na primer, protokoli, povezani s H.323, SIP (Session Initiation Protocol), SCCP (Skinny Call Control Protocol)…) Potek opazovane zveze lahko vidimo prek signalnih sporočil (npr. Status-Line: SIP/2.0 100 Trying ali recimo Status-Line: SIP/2.0 180 Ringing…) in tako ugotovimo, kateri UDP-paketi pripadajo govorni zvezi. Po vzpostavitvi govorne zveze se vzpostavi promet RTP (Real-time Transport Protocol), ki ga Wireshark zazna kot UDP-promet. V tem primeru se postavimo na enega od paketov UDP (govornih) in izberemo Analyze/ Decode As - RTP na jezičku Transport. Po potrditvi izbora bo Wireshark celoten niz označil kot RTP-promet. Wireshark podpira kodek G.711 in lahko govorno zvezo predvaja v obliki zvočne datoteke. Za druge kodeke (npr. G.729) veljajo nekoliko drugačni postopki dekodiranja. Če potrebujemo dekodiranje (predvajanje zvočnega posnetka), lahko najdemo opise na spletnih straneh.

Oglejmo si osnovne prometne parametre govorne zveze. Skok v Statistics/ VoIP Calls, nam izpiše govorne zveze, ki jih je Wireshark zajel. Za posamezno zvezo dobimo podatke, kot so začetek zveze, konec zveze, točko izvora zveze, izvor in ponor zveze, protokol VoIP, število prenesenih paketov in status zveze. Izbrano zvezo lahko po želji tudi dekodiramo in shranimo v zvočno datoteko (posnetek pogovora). Bolj kot vsebina nas v našem primeru zanimajo parametri zveze na ravni paketov. Grafični prikaz časovnega poteka govornih zvez lahko vidimo tako, da izberemo posamezno zvezo preko menija Statistic/ VoIP Calls in za izbrano zvezo kliknemo na gumb Graph. Pomembne parametre, ki vplivajo na govorno zvezo, lahko vidimo tako, da za RTP- paket preverimo vrednosti v Statistics/ RTP/ Stream Analysis. Podobno lahko ugotavljamo vrednosti tudi za druge storitve (npr. Service Response time), ugotavljamo vrednosti za končne točke (Statistics/ Endpoints), ugotavljamo tip prometa (Port Type, Packet Length). V veliko pomoč je lahko tudi sledenje poteka posamezne »povezave« prek možnosti, ki jih ponuja meni Statistics/ Flow Graph.

ODDALJENO ZAJEMANJE

V vseh primerih ni mogoče, da uporabimo svoj prenosnik za zajem podatkov. Če želimo zajeti promet, ki vsebuje komunikacijo zunaj omrežja, lahko izvedemo zajem na oziroma ob usmerjevalniku. Pri uporabi Linuxa ali sorodnega OS-a na usmerjevalniku lahko izvedemo zajem neposredno na usmerjevalniku s programom tcpdump. Zajem lahko izvedemo v različnih oblikah, na primer tcpdump –i ppp0 –w router.pcap –s 0. Ko želimo zajem ustaviti, storimo to s kombinacijo tipk Ctrl+C. V trenutno aktivnem imeniku se ustvari datoteka router.pcap, ki vsebuje promet vmesnika ppp0. Prenos v računalnik z Wiresharkom lahko izvedemo na različne načine. Eden je uporaba protokola SSH z odjemalcem WinSCP (http://winscp.net/eng/download.php). Datoteko odpremo v Wiresharku tako, kot če bi bil zajem izveden z Wiresharkom. Glede na veliko količino podatkov, ki gre prek posameznega vmesnika, lahko tudi v tcpdump-u uporabljamo filtre (npr udp port 53 za DNS).

Druga možnost za »oddaljen zajem« je uporaba oddaljenega računalnika, v katerega namestimo Wireshark. Do računalnika po potrebi dostopamo prek enega od programov za oddaljeni dostop (npr. VNC, Remote Desktop Connection). Slabost je, da bo pri oddaljenem dostopi Wireshark zajel tudi komunikacijo z oddaljenim namizjem. Rešitev je v uporabi ustreznega filtra ali dodajanju omrežne kartice, ki jo bomo uporabili za le oddaljeni dostop do računalnika. V tem primeru bosta ethernetni vmesnik za zajem prometa in vmesnik za dostop do računalnika z Wiresharkom popolnoma ločena (svoj IP-naslov za vsakega).

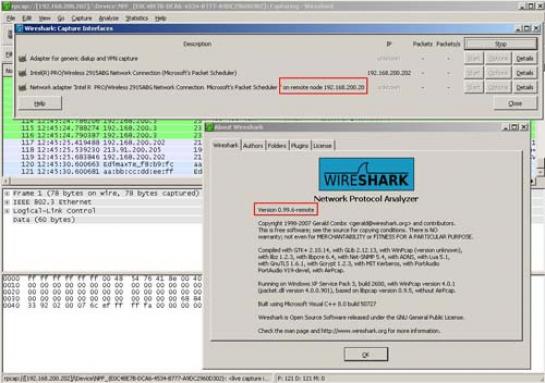

Obstaja pa še elegantnejša možnost – pravi biser, ki ga poznajo le redki uporabniki Wiresharka. Ob namestitvi Wiresharka v okenskem okolju namestimo tudi WinPCAP (www.winpcap.org/), ki omogoča zajem paketov. Z gonilnikom WinPcap dobimo globok dostop do omrežnih nivojev. V imeniku, ki ga je WinPcap ustvaril ob namestitvi (privzeto C:\Program Files\WinPcap), najdemo datoteko rpcapd.exe. Od različice WinPcap 3.1 dalje je mogoča (resda le eksperimentalno) tudi funkcionalnost oddaljenega zajema prometa s protokolom RPCAP (Remote Capture Protocol). V omenjeni različici WinPCAP 3.1 je s to funkcionalnostjo nekaj težav, zato je bolje uporabiti novejšo različico 4.x.

S RPCAP-om lahko oddaljeni računalnik (z aktivnim demonom rpcapd) pošilja zajet promet in komunicira z lokalnim računalnikom, v katerem je dejansko nameščen Wireshark ali drug ustrezen program, na primer Analyzer (http://gd.tuwien.ac.at/.vhost/analyzer.polito.it/30alpha/download/analyz...). Ogljemo si praktičen primer uporabe. V oddaljenem računalniku, ki bo dejansko izvajal zajem prometa, zaženemo v ukazni vrstici datoteko rpcapd.exe s parametrom –n (rpcapd –n). Parameter –n pomeni, da avtentikacija ni zahtevana. Za zajem prometa na oddaljenem »vmesniku« potrebujemo ustrezno prevedeno različico Wiresharka. Nekoliko starejšo različico, ki je že prevedena, lahko prenesemo s spletnega naslova http://pankratov.us/wireshark-0.99.6-remote-1.zip.

Datoteke lahko namestimo v poljuben imenik npr. c:\WiresharkRemote. Po zagonu izberemo Edit/ Preferences/ Capture/ Edit (Interfaces)/ Add user entry. Nato kliknemo gumb Remote in v polje Host IP address vpišemo IP-naslov računalnika, v katerem je nameščen rpcapd, ter kliknemo gumb Search. Če je strežnik rpcapd aktiven, dobimo izpisane vse vmesnike, ki so na voljo za oddaljeni zajem. Izberemo želen vmesnik in kliknemo gumb OK. Po prikazu novega okna ne smemo pozabiti na dodajanje vmesnika: kliknemo gumb Add in potrdimo z OK. Nov vmesnik bo zdaj dodan v obliki rpcap://Ipnaslov ... Zajem aktiviramo tako kot pri lokalnem zajemu, le da zdaj izberemo »oddaljeni vmesnik« (Capture/ Interfaces), ki je dodan lokalnim vmesnikom. Da promet res zajemamo z demonom rpcap, lahko preverimo tako, da strežnik v oddaljenem računalniku ustavimo. V tem primeru se ustavi tudi dotok podatkov v Wireshark. Žal se po ponovnem aktiviranju strežnika povezava ne vzpostavi samodejno, ampak moramo zajem ponovno aktivirati v Wiresharku. Če imate pomisleke, da ste pri zajemu uporabili starejšo/manj zmogljivo različico, naj vas spomnim, da lahko zajete podatke brez težav uvozimo v najnovejšo različico Wiresharka brez izgube informacij.

ZA KONEC ŠE …

Končajmo še z eno od zelo uporabnih možnosti. Wireshark lahko z ustreznimi parametri zaženemo iz ukazne vrstice (Start/ Run/ cmd). Ko smo v imeniku, v katerem je nameščen Wireshark, ga zaženemo z ukazom wireshark oziroma wiresharkportable (za različico portable). Zagon programa v takšni obliki v primerjavi s klikanjem v grafičnem okolju pa ne prinaša prednosti brez ustreznih parametrov. Njihov opis najdemo na spletni strani www.wireshark.org/docs/wsug_html_chunked/ChCustCommandLine.html. Tako lahko z ustreznimi parametri, ki jih dodamo, dosežemo samodejni zagon zajema na predefiniranem vmesniku. Niz

wireshark -i 2 -k -a duration:10 -w mojmikro.pcap –Q

nam bo v Wiresharku samodejno aktiviral zajem na drugem vmesniku, ki bo trajal 10 sekund. Vsebino zajema bo Wireshark shranil v datoteko mojmikor.pcap in se samodejno ustavil. Do ustrezne povezave med indeksom vmesnika in imenom pridemo z ukazom

Wireshark –D > vmesniki.txt.

Nato v Beležnici (Notepad) ali drugem urejevalniku odpremo datoteko vmesniki.txt in poiščemo zaporedno številko želenega vmesnika. Če parametre ustrezno kombiniramo z Windows Schedulerjem oziroma Linuxovim Cronom, lahko dosežemo zanimive rezultate. Navedimo le dve: zajem prometa lahko izvajamo samodejno, saj nam ni treba paziti na opravilo (da ne pozabimo), zajem prometa lahko izvajamo periodično glede na potrebe. Zajem lahko izvajamo celo takrat, ko sploh nismo na delovnem mestu. Iz vseh navedenih primerov je verjetno jasno, zakaj so vohljači potrebni in zakaj je Wiresark več kot le običajen »sniffer«. Paziti pa je treba, da vse navedene možnosti niso zlorabljene za neupravičeno zbiranje podatkov.

ZANIMIVOSTI IN NASTVETI

• Wireshark je pravi poliglot, saj omogoča globoko analizo več sto protokolov. Za pomoč pri prikazu lahko uporabnik izbira med več kot 80.000 filtri. Ne pozabite, da lahko zaslonske filtre uporabimo tudi pri prikazu različnih tipov grafikonov.

• Pri zajemu večje količine podatkov z Wiresharkom je smiselno omejiti velikost posamezne datoteke (glede na število paketov, glede na velikost datoteke). Tako lažje in hitreje obdelujemo zajeti promet in preprečimo morebitno nepotrebno polnjenje trdega diska.

• Wireshark omogoča tudi oddaljeni zajem in avtomatizacijo procesa zbiranja. S skripti lahko definiramo praktično vse parametre, ki jih vnašamo ročno v okolju grafičnega vmesnika

• Z zajemom podatkov v ustrezni točki omrežja lahko preprosto pridemo do najrazličnejših informacij. Hitro lahko ugotovimo, kdo generira največ prometa proti internetu ali recimo katere strani so najbolj obiskane. Paziti pa moramo, da ne pridemo do informacij, ki se nas ne tičejo, zato uporabimo takšne filtre, ki zajemajo le tiste informacije ki jih nujno potrebujemo.

• Zajem podatkov lahko preprosto izvedemo z ukazom tcpdump. Z nizom tcpdump -A -s 0 port 80 -w mojmikro.dump, bomo zajeli ves promet na vratih 80 in ga shranili v datoteko mojmikro.dumb. Datoteko odpremo v Wiresharku, promet lahko analiziramo s klikom kateregakoli paketa in izbiro Follow TCP Stream.

• Prikaz časa je koristna informacija, ko iščemo različne korelacije, na primer med prometom in napako, ki jo je zaznal določen uporabnik

Moj mikro, Junij 2009 | Evan Ambrož