Opisani primer v bolj ali manj izraziti obliki včasih občuti vsak, zato je marsikdo včasih videti kot kura brez glave – s toliko podatki, da jih preprosto ne more več obvladati. Morda ne skrbite za druge računalnike, uporabljate pa različne spletne servise (npr. družabna omrežja, spletne novice, forume ...), katerih celoten seznam uporabniških imen včasih še najbolj spominja na zapis neskončne vrste. Pogosto to ni posledica dejstva, da si tega sami želimo, temveč zahteve posameznega ponudnika, ki pogosto brez prave potrebe zahteva novo uporabniško ime v sistemu − pa čeprav ga boste uporabili le enkrat letno ali pa še to ne. Zato ni nič nenavadnega, če v določenem trenutku pride do blokade in se preprosto ne morete spomniti kode, ki jo že dlje časa uporabljate (npr. PIN za odklepanje mobilnega telefona, plačilna kartica za gorivo).

Ker je večina ljudi dokaj racionalna in poskuša preživeti, začne določena opravila pač poenostavljati, kakor ve in najbolje zna. Nekateri zapisujejo gesla na različne listke in jih prilepijo kar na zaslon, drugi so bolj domiselni in uporabijo imena otrok, partnerja ali hišnega ljubljenca ... Morda kodo napišejo celo z desne proti levi. Šalo na stran. Če želimo biti kolikor toliko varni, moramo gesla redno spreminjati, izbrana pa morajo tako, da jih ne »zlomi« ali ugane vsak, ki ima nekaj minut časa. Tako razmišljanje pa hitro vodi do konkretnih vprašanj – kaj pomeni dovolj pogosto, kakšen naj bo tip uporabljenih znakov in koliko naj bo posamezno geslo dolgo oziroma katere znake naj vsebuje.

V podjetjih imamo običajno varnostni pravilnik, ki predpisuje način dela in se je morajo vsi držati, pa če to želijo ali ne. Dober varnostni pravilnik pomeni pravo mero kompromisa med varnostjo in uporabnostjo. Pri osebni uporabi, v domači pisarni ali manjšem podjetju pa je drugače, saj smo odvisni le od sebe in lastne discipline.

Še najmanj zadrege bo verjetno pri različnih obiskih »nepomembnih« spletnih strani. Prijava na tovrstne strani običajno zahteva vnos e-poštnega naslova (ki je pogosto tudi uporabniško ime) ter izbiro gesla. Ker si ne želimo, da bi se naš e-naslov znašel na kakšnem seznamu spamerjev, lahko uporabimo e-poštni naslov, ki ga sicer ne uporabljamo − biti pa mora veljaven, saj prek njega potrdimo veljavnost prijave. Brezplačni ponudnik spletne pošte (npr. Googlov Gmail) je kot nalašč za račun, ki je lahko odložišče za prijave v spletne servise. Načeloma lahko v vseh primerih za tovrstni servis uporabimo standardno ime, recimo moj.Mikro.2011, s čimer smo dosegli razmeroma širok nabor uporabljenih znakov (velike ter male črke, številke in posebni znaki), in geslo, ki pa naj ne bo enako geslu tega e-naslova. Žal tovrstnega imena oziroma takšne strukture ne dovoljujejo vsi servisi in moramo pri njih upoštevati specifične zahteve (recimo, posebni zanki niso dovoljeni, uporabniško ime se mora začeti z veliko črko). Posledica tega je, da smo že začeli z izjemami, ki si jih bo treba zapomniti – no, voditi ustrezno evidenco o njih. Vsekakor se s tovrstnimi prijavami ne kaže pretirano obremenjevati, saj morebitna zloraba tega uporabniškega računa (še posebej če nima nobene povezave z našo pravo identiteto) nima praktično nobenih posledic. Če pozabimo posamezno ime/geslo, to preprosto rešimo z mehanizmom obnovitve gesla: uporabimo naš standardni e-poštni naslov, s katerim sicer izvajamo tovrstne registracije. Vsekakor ne škodi, če tudi te uporabniške račune – uporabniška imena in gesla shranimo v pisni obliki na varno mesto (to ni rob zaslona, tipkovnice ali mize). Saj poznate rek: pametni pišejo, neumni si pa raje zapomnijo ...

VEČ KOT LE DOSTOP

Problematiko uporabniških podatkov oziroma računov, s katerimi se prijavljamo na različne spletne strani, lahko razmeroma preprosto rešimo. Več težav je z dostopi, katerih zloraba lahko povzroči resnejše posledice. Večini verjetno najprej pride na misel povezava zlorabe dostopa in finančnih sredstev. Precej neprijetno je lahko, če se nekdo polasti vašega dostopa za spletno poslovanje, npr. do PayPala https://www.paypal.co) ali recimo dostopa do vaše spletne banke. V tem primeru vam lahko nepridiprav ne le ukrade denar, ampak vas pripelje celo v dolgove. Če mislite, da je to najhuje, kar vas lahko doleti, se motite. Kraja identitete je včasih lahko celo hujša, saj lahko kdo v vašem imenu naredi marsikaj, zaradi česar lahko zabredete v hude težave. Zato za tovrstne dostope uporabimo »močnejše« uporabniško ime in geslo, ki naj bosta unikatna za posamezno storitev. Zamenjati jih je priporočljivo vsaj nekajkrat letno oziroma ob vsakem sumu zlorabe.

Ker bo takšnih uporabniških imen in gesel pri večini uporabnikov nedvomno več, naletimo na težavo kako jih obvladati. Ena od zanimivejših možnosti so skladišča ali upravitelji gesel (tako imenovani password managerji). Gre za različne programske pakete, ki nam omogočajo shranjevanje pomembnih podatkov oziroma uporabniških računov v šifrirani obliki. Vsa gesla so zaščitena z glavnim geslom, kar je največja prednost, hkrati pa tudi nevarnost, saj morebitnega nepridiprava loči do vseh dostopov le eno geslo (zato mora biti to toliko varnejše – in seveda varno shranjeno in težko uganljivo).

KeePass Password Safe

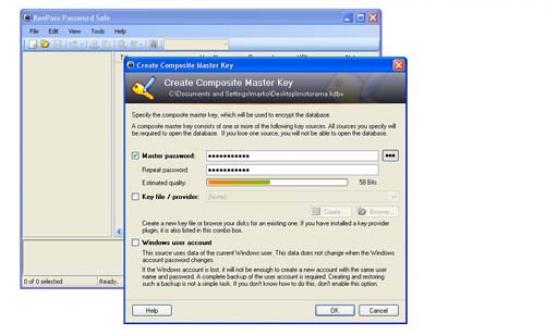

Za lažje razumevanje si oglejmo odprtokodni KeePass Password Safe (http://sourceforge.net/projects/keepass/), ki je namenjen uporabi v okolju Windows. Po namestitvi in zagonu programa izberemo možnost File > New (Create New Password Database) in izberemo ime nove datoteke *.kdbx, v katero bomo shranili svoje uporabniške račune. V koraku, ki sledi, izberemo način zaščite naše datoteke. Izbiramo lahko zaščito z geslom (Master password), datoteko (keyFile) ter uporabniškim imenom za Windows. Posamezne mehanizme lahko med seboj tudi kombiniramo – npr. geslo in datoteko. Pri uporabi uporabniških nastavitev v okolju Windows pa moramo biti pazljivi. Ta način preverjanja pristnosti (avtentikacije) uporablja podatke iz uporabniških nastavitev sistema, ki se ne spremenijo pri spremembi gesla uporabniškega računa. Pozor: pri izbrisu uporabnika v sistemu (in morebitni ponovni ustvaritvi istega uporabniškega imena) pa so potrebne nastavitve trajno izgubljene, zato bo dostop do shranjenih podatkov v datoteki resnično trajno zaščiten – žal tudi pred vami samimi.

PRAKTIČEN PRIMER

Za ime datoteke smo izbrali motorama.kdbx, saj ne želimo, da se že od daleč ugotovi, da gre za datoteko, ki hrani občutljive podatke (npr. gesla.kdbx ali recimo accounti.kdbx ). Še bolje bi bilo, če bi spremenili tudi končnico. Za enkrat bomo to datoteko zaščitili le z geslom, zato aktiviramo prvo možnost (Master Password). Ko vnašamo različno število in različne tipe znakov, lahko opazimo, kako se spreminja kakovost gesla, s katerim bomo zaščitili naše podatke. Poskusimo z več (npr. 45) zaporednimi vnosi male črke a. Ugotovimo lahko, da je zaščita kljub velikemu številu znakov slabša, kot če vnesemo recimo Sl0v3n1ja. Po vnosu gesla določimo ime naše zbirke podatkov (npr. gesla) in njen opis (npr. testna zbirka podatkov za gesla). Zavihek Security lahko pustimo nespremenjen, na zavihku Protection pa označimo imena polj, za katera želimo, da tudi v delovnem pomnilniku ostanejo šifrirana in do njih ne morejo dostopati druge aplikacije. V našem primeru smo tako zaščitili polja za uporabniško ime, geslo in spletno povezavo (User Name, Password in URL). Glede na način dela in zahteve se odločimo za morebitne spremembe na zavihkih Recycle Bin in Advanced. Prvi parameter nam pri izbrisu omogoča uporabo koša, drugi pa definiranje naprednejših možnosti, kot je recimo zahteva za spremembo zaščitnega (Master) gesla po določenem obdobju. Na te nastavitve se lahko vrnemo kadar koli s klikom možnosti File > Database settings. S klikom imena naše datoteke (motorama) se nam prikažeta testna vnosa in privzeto ustvarjene skupine (General, Windows, Network …). Za test bomo dodali novo skupino mojMikro (Edit > Add Group). Vanjo bomo dodali uporabniško ime (root) in geslo (admin) za dostop do lokalnega strežnika (IP-naslov 192.168.200.1) z ukazom Edit > Add Entry. V polje Title vpišemo besedilo »dostop do strežnika odisej«, v polje User name uporabniško ime root, v polji Password in Repeat pa besedo admin. V polje URL lahko vpišemo še IP-naslov 192.168.200.1. Morebitne dodatne/pomembne informacije lahko vpišemo v polje Notes in po potrebi vnesemo še časovno omejitev veljavnosti gesla (Expires). Vnos potrdimo s klikom gumba OK.

V skupini mojMikro zdaj najdemo vrstico z našim vnosom. Na spodnjem delu programskega okna najdemo pomembne informacije o tem, kdaj je bilo vnos ustvarjen, kdaj je bil izveden zadnji dostop do informacij o tem računu ter kdaj je bila izvedena posodobitev vnosa. Izhod iz aplikacije izvedemo s File > Exit. Če smo v katerem od vnosov naredili spremembo, ki je še nismo shranili, nas program vpraša, ali želimo spremembe shraniti. Za lažje delo sta omogočena tudi uvoz podatkov iz drugih sorodnih paketov (npr. Steganos Password Manager, Password Safe, Any Password, Handy Safe ...) ter sinhronizacija z drugo datoteko. Zelo previdni moramo biti pri morebitnem izvozu uporabniških podatkov oziroma njihovem izpisu na papir. Zahtevnejši se bodo morda pozabavali še z nastavitvami in sistem prilagodili svojim potrebam (npr. nastavitev samodejnega deaktiviranja KeePassa po določenem času neaktivnosti). Spoznavanje tega paketa končajmo z možnostjo zaščite podatkov z uporabo datoteke »key«. Ker tovrstne datoteke še nimamo, jo ustvarimo tako, da aktiviramo možnost Key file/provider in kliknemo gumb Create. Določimo še njeno ime (npr. database.key) in z gibi miške oziroma s pritiskom naključnih tipk ustvarimo to datoteko. Ta datoteka bo neke vrste »certifikat«, s katerim lahko samostojno ali v kombinaciji z geslom dostopamo do uporabniških računov. Datoteka je besedilna in je videti približno tako:

<?xml version="1.0" encoding="utf-8"?>

<KeyFile>

<Meta>

<Version>1.00</Version>

</Meta>

<Key>

<Data>X4K/ePB6ET2+x3vuzhEAzh0uhK0fZ8rhTSk0GRA3INM=</Data>

</Key>

</KeyFile>

Če definiramo oba mehanizma hkrati – geslo in datoteko – moramo vedno tudi uporabiti oba (geslo in datoteko)! Če predvidevate namestitev tovrstnega upravitelja na USB ključek, lahko razmislite tudi o brezplačnem SKIF-u (Personal Password & Data Sentinel; http://sourceforge.net).

RAZLIČNA OKOLJA

Za opisani primer smo si uporabili aplikacijo, ki teče v delovni postaji v okolju Windows. Podatke o različnih računih pa lahko gosti tudi druga naprava oziroma okolje (npr. Linux). Če želimo imeti podatke ne glede na povezljivost vedno pri sebi in jih uporabljamo le sami, je morda prava naprava za zbirko podatkov o računih zmogljivejši oz. pametni telefon, tablični računalnik ali prenosnik. Sam USB ključek nam namreč brez dodatne naprave ne omogoča dostopa. Takšen pristop pa je v praksi popolnoma neuporaben, ko si moramo podatke o uporabniških računih deliti z drugimi uporabniki. Žal je realnost včasih nekoliko kruta in moramo podatke o uporabniških računih celo deliti z drugimi uporabniki – predvsem v primerih, ko prilagajanje dostopov posameznikom zaradi takšnih ali drugačnih razlogov ni mogoče. V tem primeru moramo zagotoviti preprost dostop do strežnika (npr. prek varne povezave SSH), v katerem omogočimo pooblaščenim uporabnikom vpogled v podatke o posameznih računih (npr. administratorsko geslo v strežniku, potrebni podatki za konfiguriranje usmerjevalnika ...). Preprosta za uporabo sta Console Password Manager – CPM (www.harry-b.de/dokuwiki/doku.php?id=harry:cpm) ali pwsafe (http://sourceforge.net/projects/pwsafe/). Prednost uporabe orodja pwsafe, ki teče v Linuxu, je možnost dostopa prek ukazne vrstice iz praktično poljubnega OS-a. Baza s šifriranim zapisom je združljiva s paketom PasswordSafe, ki deluje v okolju Windows (https://sourceforge.net/projects/passwordsafe).

DOBRO, MOČNO, A OBVLADLJIVO

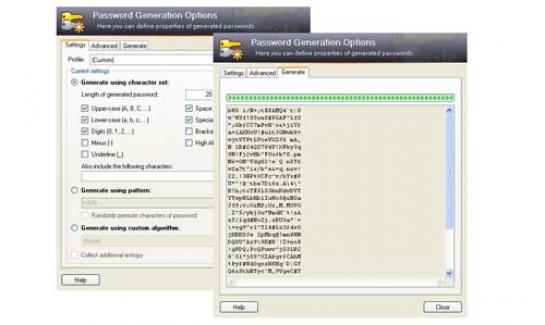

Na spletnih straneh najdemo različne pripomočke za samodejno generiranje gesel. Z njimi lahko ustvarimo varnejša gesla, saj se posamezni znaki (številke in črke) generirajo naključno. Če ste se odločili za namestitev programa KeePass, posebnega pripomočka ne potrebujete, saj lahko gesla na podlagi poljubnih kriterijev (vrsta uporabljenih znakov, dolžina) ustvarite z njim. To storite s klikom možnosti Tools > Generate Password (List). Na opisani način lahko razmeroma preprosto in hitro ustvarimo potrebna gesla oziroma uporabniška imena. Kljub vsemu pa sam nisem zagovornik tako ustvarjenih gesel ali uporabniških računov. Razlog je ta, da si jih je težko, ampak res zelo težko, morda celo nemogoče zapomniti, še posebej če vsebujejo večje število znakov in ta gesla uporabljate le občasno. Če se vam jih čez čas po čudežu vseeno uspe zapomniti, pa jih boste po določenem obdobju iz varnostnih razlogov oziroma zaradi pravilnika prisiljeni spremeniti.

Veliko lažje, je če si opravilo olajšamo z lastnim algoritmom in si gesla za uporabniške račune izberemo tako, da si jih brez večjih težav zapomnimo. Preprosta možnost je zamenjava določenih črk s številkami: recimo črke »e« s številko 3, črke »s« s številko 5 ali znakom $, črke »i« s številko 1, črke »t« s številko 7, črke »G« s številko 6). Tako recimo beseda mesto postane m3570 ali recimo mojMikro m0jM1kr0. Še bolje je, če na tak način zapišemo določen »stavek«, posamezne besede pa ločimo s pikami. Recimo, stavek »too sexy for you« lahko postane 2.6.4.You ali pa recimo 2.53xy.4.y0u ... Z zamenjavo določenih števil smo dosegli dvoje – geslo si brez težav zapomnimo, morebitni »firbec« pa si ga ob pogledu na tipkovnico ne bo. Hkrati zaradi večjega nabora možnosti podaljšamo potreben čas vdora (npr. metoda grobe sile), saj ne uporabljamo le črk, ampak tudi številke in ločila. Vseeno tudi v tem primeru ne uporabljamo lastnega imena, imena partnerja, otrok, družinskega ljubljenčka ... Če ste v dvomu glede kakovosti gesla, lahko to preverite z različnimi aplikacijami oziroma po spletu (npr. https://www.microsoft.com/security/pc-security/password-checker.aspx, http://howsecureismypassword.net/...)

V ZNAMENJU MAVRICE

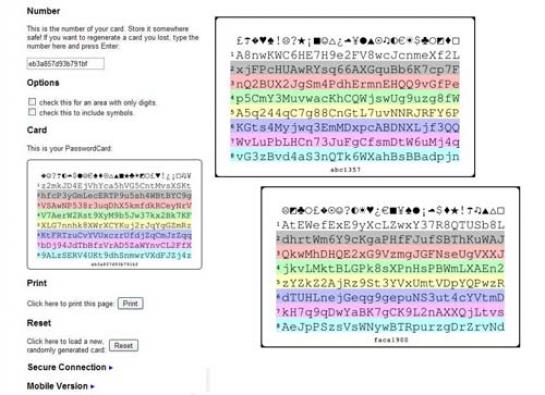

Najboljše rešitve so pogosto preproste. Osebno mi je zelo všeč koncept tablic na način kot ga omogoča PasswordCard (www.passwordcard.org/). Upravitelj oziroma kreator kartic (tabel), na katere se bodo vezala gesla, prek spletne ali samostojne aplikacije na podlagi skrivnega niza generira kartico. Vsak, ki skrivni niz pozna, lahko brez težav kadarkoli ponovno generira popolnoma enako kartico. Brez slabe vesti lahko takšno kartico natisnemo tudi na papir ali jo pošljemo drugim uporabnikom po e-pošti. Po želji lahko kartico namestimo tudi na interni spletni strani. Zakaj smo lahko dokaj brezskrbni? Sam ključ za generiranje ali pristop do tabele z znaki še ne izda skrivnostnega gesla, saj je treba poznati način branja te tabele.

Naredimo svojo testno kartico prek spletne strani www.passwordcard.org/. V polje Number vnesemo želeno kombinacijo številk oziroma črk do f, saj dejansko uporabljamo šestnajstiški zapis /0−9, a, b, c, d, e, f/. V našem primeru smo vnesli kar niz 7db (hex zapis 2011). Če si ogledamo ustvarjeno kartico, lahko vidimo, da je posamezna vrstica označena z različnimi barvami. Poznavanje prave tabele pa je šele prvi korak, saj moramo poznati način branja, na primer, ali jo beremo z leve, desne, navpično ... branje prvih osem znakov iz prve vrstice, v kateri si sledita dva zaporedna znaka itd. Če določenemu uporabniku pošljemo takšno kartico, lahko ta na podlagi algoritma, ki ga pozna le on (npr. uporaba rumene vrstice branje prvih osem znakov), vedno ugotovi geslo, ki ga mora uporabljati (v našem primeru je to B4tUNDsF). Pri sumu zlorabe lahko geslo hitro spremenimo (npr. z novo kartico) in/ali uporabo drugačnega algoritma (npr. uporabo zelene vrstice, branje z desne strani, prvih pet znakov zanemarimo uporabimo pa deset, ki jih sledi, npr. KQ5SAVPr4X). Korak bolje je, če te rezultate kombiniramo po načelu: nekaj kar imamo (KQ5SAVPr4X), in nekaj, kar poznamo (npr. markok), in to sestavimo v markokKQ5SAVPr4X), ali pa, da je uporabniško ime (število znakov) znak, od kod beremo. Ustrezne tablice lahko generiramo prek spletne strani, namenskega programa v okolju Windows, na voljo so tudi aplikacije za mobilne telefone z Androidom oziroma iOS-om.

ENA, LE ZAME

Če vas moti ponovljivost postopka izdelave tabele oz. kartice, lahko unikatno kartico naredite s klikom spletne povezave www.savernova.ch/online-password-card/logowebcard.php?id=159&lang=en. Vsak klik pomeni generiranje novega – unikatnega dokumenta (doc.pdf), v katerem imamo dve enaki tablici: izvirnik in kopijo, skupaj z namigom za uporabo. ID-številke si ob posamezni ustvaritvi tablic zvezno sledijo, posamezna kartica je s to številko tudi označena (če imamo vzpostavljeno evidenco lastnikov, lahko ugotovimo komu kartica pripada).

Vrnimo se še enkrat na branje naše kartice 7db. Pri večjem številu uporabniških računov se nam lahko hitro zgodi da pozabimo katero barvo uporabljamo za posamezni uporabniški račun (npr. Gmail, Facebook, Skype, PayPal ...). Pomagamo si lahko tako, da na tablici navidezno označimo z leve proti desni (po želji tudi obratno) posamezni stolpec tako, da vsak stolpec tabele pomeni znake abecede – a, b, c ... Posamezne obarvane vrstice pa skupino znakov takole: prva vrstica številke od 0−9, druga črke od A−C, tretja D−G, četrta H−K, peta L−O, peta P−R, šesta S−U, sedma V−Z.

Ko je tablica označena lahko beremo tablico po našem novem algoritmu – pri računu (npr. Gmail) pomeni prva črka (G) točko stolpca, druga (M) pa vrstico področja v katerem je ta črka (peta vrstica − črke od L do O). Na tem presečišču preverimo potrebno število znakov od leve proti desni (FeLXfTdS). Pri računu za Skype pa bo presečišče drugje in temu primerno drugačno tudi geslo (AS5QKgdf). Variacije na to temo so praktično neomejene. Eno od možnosti si lahko ogledamo tudi na spletni strani www.labnol.org/software/write-passwords-safely-on-paper/12972/.

IN TO ŠE NI VSE …

V tokratnem besedilu smo spoznali nekaj osnovnih pravil, kako izbrati ustrezna gesla in jih na ustrezen način tudi varno shraniti. Ugotovili smo, da je geslo, ki si ga lahko zapomnimo, še vedno lahko tudi zelo varno. Spoznali smo tudi možnost uporabe različnih tablic in nekaj načinov, kako jih čim učinkoviteje uporabiti. V naslednji številki se bomo spoznali še z načini, kako poenostaviti prijavo v sistem, ki ga upravljamo ali uporabljamo skupaj z drugimi uporabniki, vzpostavili bomo sistem za generiranje enkratnih gesel in spoznali mehanizem centralnega upravljanja z gesli in uporabniki prek strežnika Radius.

(Se nadaljuje.)

Zanimivosti in nasveti

• Varnost gesla dosežemo z ustreznim številom znakov (vsaj 8), ki naj imajo čim bolj različno strukturo (velike in male črke, številke, če sistem dopušča, tudi posebne znake). Dobra gesla so tista, ki ponujajo potrebno raven varnosti in si jih lahko hitro zapomnimo (zato ni treba, da jih zapišemo/prepisujemo). Izberemo takšna gesla, ki jih je mogoče hitro tipkati, tako da si jih morebitni opazovalec ne more zapomniti.

• Gesel si ne zapisujemo, če nismo prepričani, da ne more priti do zlorabe. Tudi če smo prepričani, da do zlorabe/kraje gesla ni prišlo, geslo zamenjamo najpozneje po devetdesetih dneh. Gesel tudi nikomur ne povemo, če je mogoče zagotoviti uporabniku prilagojen dostop – kdor dostop potrebuje, bo imel lastno uporabniško ime in geslo, v nasprotnem primeru tudi vašega ne potrebuje. Predvsem pa gesel ne pošiljajte po e-pošti.

• Ena od varnejših možnosti za shranjevanje podatkov o uporabniških računih (uporabniško ime in geslo) so upravitelji gesel. Tovrstni programski paketi omogočajo zapis pomembnih podatkov v šifrirani obliki, dostop do podatkov pa je zaščiten z geslom, dodatno datoteko (ključem) ali drugim mehanizmom. Pri zaščiti z geslom si moramo zapomniti le osnovno oz. glavno geslo za dostop do »sefa«. Največja nevarnost je dejstvo, da imamo z dostopom do glavnega gesla omogočen dostop do drugih uporabniških imen in gesel. Dobrodošlo je, da lahko podatke o posameznem parametru uporabniškega računa prekopiramo in uporabimo, ne da bi bila vsebina vidna drugim uporabnikom.

• Naprednejši paketi poznajo možnost nivojskega shranjevanja gesel, vsak vpogled v posamezno geslo pa obvesti lastnika uporabniškega računa/gesla o vsakem vpogledu (kdo je izvršil vpogled in v kateri podatek).

• Prednost uporabe različnih tablic je preprostost njihove uporabe. Uporabljamo jih lahko v elektronski obliki (delovna postaja, prenosni računalnik, pametni telefon, ..) ali natisnemo na papir. Tudi če ima nepooblaščena oseba dostop do tablice, je ta zanj neuporabna, če ne pozna algoritma, ki ga uporabljamo.

Moj mikro, januar 2012 | Marko Koblar