Po podatkih poročila je skupina Winnti napade na podjetja v spletno igralniški industriji izvajala vse od leta 2009 in je še zmeraj aktivna. Cilj skupine je kraja digitalnih potrdil, ki jih izdajajo legitimni ponudniki programske opreme, in kraja intelektualne lastnine, vključno z izvorno kodo za spletne igralniške projekte. Prvi incident, ki je opozoril na zlonamerne aktivnosti skupine Winnti, se je zgodil jeseni leta 2011, ko so na velikem številu računalnikov po svetu pri končnih uporabnikih opazili škodljivega trojanskega konja. Povezava med vsemi okuženimi računalniki, katerih uporabniki so nekoč igrali priljubljeno spletno igro, je bila očitna. Kmalu po dogodku so se pojavili nove informacije, da je bil zlonamerni program, ki je okužil računalnike uporabnikov, del rednega posodabljanja z uradnega strežnika igralniške družbe. Okuženi uporabniki in člani igralniške skupnosti so menili, da so zlonamerni program namestili v podjetju, ki ponuja spletne igre, da bi vohunili za svojimi strankami. Vendar se je kasneje izkazalo, da je bil zlonamerni program na računalnike uporabnikov nameščen po pomoti in da so spletni kriminalci pravzaprav ciljali na sama podjetja z video igricami.

Založnik računalniški iger, ki je imel v lasti omenjeni strežnik, ki je širil trojanskega konja, se je obrnil na Kaspersky Lab in jih prosil za analizo tega zlonamernega programa. Kot so ugotovili, je šlo pri trojanskem konju za DLL (ang. dynamic link libraries) knjižnico, ustvarjeno za 64-bitno okolje Windows, ki uporablja ustrezen zapis za zagon zlonamernega programa. Šlo je za popolnoma funkcionalno nadzorno administrativno orodje Remote Administration Tool (RAT), ki napadalcem omogoča možnost nadzora nad računalniki žrtev brez vednosti uporabnikov. To je bila pomembna ugotovitev, saj je omenjeni trojanski konj prvi zlonamerni program za 64-bitno različico Microsoft Windows, ki je imel veljaven digitalen podpis.

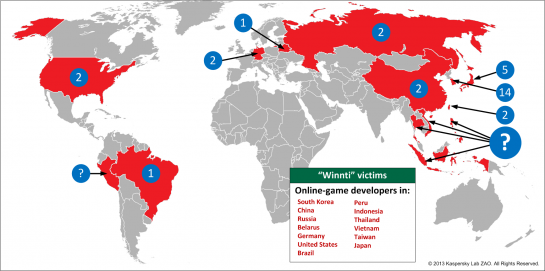

Strokovnjaki iz Kaspersky Laba so pričeli analizirati kampanjo skupine Winnti in ugotovili, da je bilo v video industriji s strani skupine Winnti okuženih več kot 30 podjetij. Večina teh so predstavljala podjetja za razvoj programske opreme iz jugovzhodne Azije, ki se ukvarjajo z razvijanjem spletnih videoiger. Med žrtvami skupine Winnti pa so bila tudi podjetja iz Nemčije, ZDA, Japonske, Kitajske, Rusije, Brazilije, Peruja in Belorusije.

Poleg vohunjenja znotraj igralniške industrije so strokovnjaki iz Kaspersky Laba opredelili tudi tri glavne sheme monetizacije, ki bi jih lahko skupina Winnti uporabila za ustvarjanje nezakonitega dobička:

• manipuliranje s kopičenjem igralniških valut, kot so »rune« ali »zlato«, ki jih igralci uporabljajo pri pretvorbi virtualnega denarja v pravi denar,

• uporaba ukradene izvorne kode za strežnike spletnih iger pri iskanju zlonamernosti znotraj iger za bogatenje ter večjo manipulacijo z igralniškimi valutami in njihovo kopičenje brez suma zlorabe,

• uporaba ukradene izvorne kode s strežnikov za priljubljene spletne igre z namenom, da bi uporabili svoje lastne piratske strežnike.

Skupina Winnti je trenutno še zmeraj aktivna, Kaspersky Lab pa nadaljuje s preiskovanjem primera. Skupina strokovnjakov se skupaj s skupino za IT varnost ter s spletno igralniško industrijo in certificiranimi oblastmi še naprej trudi, da bi prepoznala dodatne okužene strežnike, obenem pomaga pri preklicu ukradenih digitalnih potrdil.